MasterKey

#8219321

CVE-2013-4787

Уязвимость в ОС Google Android, получившая наименование MasterKey, была обнаружена в 2013 году и использует особенности проверки и обработки операционной системой содержимого .APK-файлов в процессе установки приложений. С использованием данной уязвимости злоумышленники могут проинсталлировать на атакуемое мобильное устройство какую-либо вредоносную программу под видом легитимного приложения — это достигается путем модификации программных пакетов таким образом, что при внесении в них вредоносного функционала целостность их криптографической подписи не нарушается, и во время установки они рассматриваются ОС Android как немодифицированные.

Данную уязвимость успешно эксплуатируют некоторые троянцы для ОС Android, например, вредоносная программа Android.Nimefas.1.origin, обнаруженная специалистами компании «Доктор Веб». Этот троянец способен выполнять поступающие от злоумышленников команды (например, осуществлять рассылку СМС или перехватывать входящие короткие сообщения, получать информацию о мобильном устройстве, контактах из телефонной книги пользователя и т. п.).

Антивирус Dr.Web для Android распознает и удаляет вредоносные приложения, использующие уязвимость MasterKey, еще при попытке их установки на атакуемое устройство, поэтому пользователи антивирусного ПО Dr.Web надежно защищены от подобных троянских программ.

Технические подробности

Дистрибутивы программ для операционной системы Google Android представляют собой файлы с расширением .APK, которые по своей сути являются обычным ZIP-архивом. Каждое приложение имеет специальную цифровую подпись, а также содержит список контрольных сумм содержащихся в архиве файлов, по которому в процессе установки приложения сверяются все объекты, извлекаемые из архива. Если проверка не проходит, установка приложения завершается ошибкой.

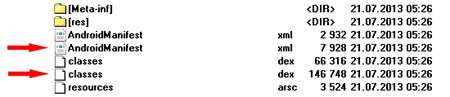

Формат ZIP-архива, использующийся в основе файлового формата .APK, допускает размещение в одном подкаталоге двух различных файлов с идентичными именами. При этом в процессе инсталляции приложения операционная система Android выполняет проверку контрольной суммы первого файла, а извлекает из архива и устанавливает — второй.

Таким образом, используя эту особенность интерпретации и обработки операционной системой zip-архивов, злоумышленники могут без повреждения цифровой подписи внедрить в дистрибутив программы любой вредоносный исполняемый файл, который будет установлен в операционной системе без ведома пользователя.

Читайте также описания других уязвимостей