SHA1:

- 83b15e545f96239ef43ff5f94c582e1a3e8361f3

Детект компонента вредоносной программы Android.Loki.16.origin, которая заражает мобильные Android-устройства. Троянец Android.Loki.16.origin скачивает и распаковывает этот модуль вместе с набором эксплойтов, после чего пытается получить root-доступ. Если ему удается повысить системные привилегии, он запускает Android.Loki.28 с root-полномочиями.

При запуске Android.Loki.28 проверяет ряд аргументов, после чего монтирует раздел /system на запись. Затем этот модуль загружает в оперативную память одну из библиотек libz.so, libcutils.so или liblog.so, которую выбирает случайным образом.

Далее Android.Loki.28 извлекает из себя два вредоносных компонента:

- xalco (Android.Loki.26);

- lib{NAME}.so (Android.Loki.27), где NAME - случайно сгенерированная строка, состоящая из того же количества символов, что и имя выбранной системной библиотеки.

После этого он копирует их в системные каталоги /system/bin/ и /system/lib/ соответственно.

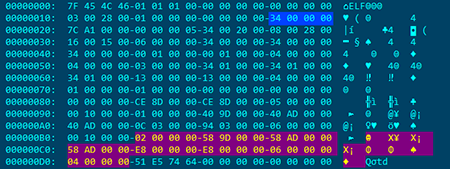

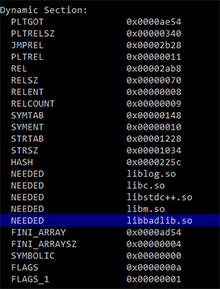

Затем Android.Loki.28 внедряет в выбранную библиотеку зависимость от модуля Android.Loki.27. Для этого вредоносный модуль находит в памяти таблицу сегментов атакуемой библиотеки. В ней он ищет сегмент PT_DYNAMIC (информация о динамической линковке). В примере ниже цветом выделен сегмент, который необходим Android.Loki.28:

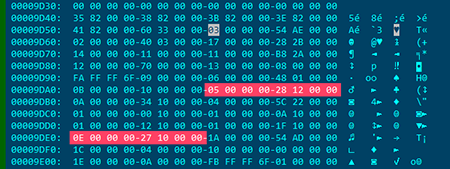

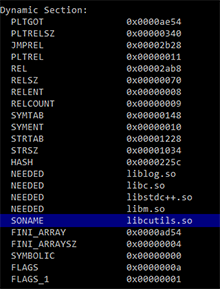

После обнаружения нужного сегмента Android.Loki.28 ищет в нем значения тэгов DT_STRTAB (адрес таблицы со строками) и DT_SONAME (смещение относительно DT_STRTAB, по которому записано имя атакуемой библиотеки):

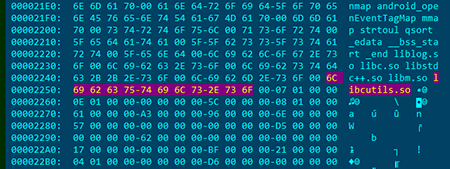

После того как вредоносный модуль находит нужную строку с именем целевой библиотеки, он заменяет его именем распакованного модуля Android.Loki.27. Затем Android.Loki.28 заменяет тэг DT_SONAME тэгом DT_NEEDED. В результате в той области, где раньше находилось имя системной библиотеки, теперь хранится еще одна ее зависимость, принадлежащая модулю Android.Loki.27.

Такая модификация не нарушает работоспособность системной библиотеки и позволяет Android.Loki.27 запускаться вместе с ней каждый раз при ее вызове операционной системой.

Однако если вредоносный модуль Android.Loki.27 будет впоследствии удален, ОС Android не сможет нормально загружаться, и зараженное мобильное устройство станет неработоспособным. Для восстановления его работоспособности потребуется перепрошивка с использованием оригинального образа операционной системы.