SHA1:

- 0c0282e4edd167ae89b6866b42c1c48f8a374157

Банковский троянец, заражающий мобильные устройства под управлением ОС Android. Android.BankBot.136.origin крадет логины и пароли доступа от учетных записей мобильного банкинга и может похищать деньги со счетов. Кроме того, эта вредоносная программа способна блокировать экран зараженных смартфонов и планшетов, а также удалить все данные пользователя, выполнив сброс системы до заводского состояния. Троянец распространяется под видом безобидных приложений, таких как Adobe Flash Player, Google Play и других.

После запуска Android.BankBot.136.origin запрашивает доступ к функциям администратора мобильного устройства, чтобы в дальнейшем усложнить свое удаление из инфицированной системы. Если троянец получит необходимые полномочия, удалить его можно будет лишь при помощи антивирусного ПО.

Банкер регистрирует зараженный смартфон или планшет на управляющем сервере и ждет от него команд. Для этого Android.BankBot.136.origin формирует POST-запрос вида:

POST http://******ink.net/012/get.php HTTP/1.1

Content-Length: 360

Content-Type: application/x-www-form-urlencoded

Host: ******ink.net

Connection: Keep-Alive

User-Agent: Apache-HttpClient/UNAVAILABLE (java 1.4)

в котором передает следующие данные:

- уникальный идентификационный номер, сформированный троянцем;

- IMEI-идентификатор;

- текущий язык системы;

- название мобильного оператора;

- версию операционной системы;

- наименование модели устройства;

- номер мобильного телефона.

В ответ троянец может получить следующие команды:

- intercept_down – включить перехват СМС-сообщений (для устройств с версией ОС Android ниже 4.4);

- intercept_down_off – выключить перехват СМС-сообщений;

- send_sms – отправить СМС на заданный номер;

- delivery_send – разослать СМС по всем контактам телефонной книги;

- apiserver – изменить адрес управляющего сервера;

- appmass – отправить ММС-сообщение (в последних версиях троянца эта функция не реализована);

- UpdateInfo – отправить информацию об установленных приложениях на сервер;

- adminPhone – изменить телефонный номер, с которого могут поступать СМС c дублирующими командами;

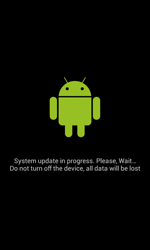

- kill_on – установить пароль на ScreenLock, выключить звук и заблокировать экран;

- kill_off – снять пароль ScreenLock, включить звук, разблокировать экран;

- upload_sms – загрузить на сервер входящие сообщения;

- notification – отобразить уведомление, содержимое которого указано в команде;

- intercept_up - включить перехват СМС-сообщений (для устройств с версией ОС Android 4.4 и выше);

- intercept_up_off – выключить перехват сообщений;

- Wipe – выполнить сброс до заводских настроек (factory reset);

- callredirect_on - включить переадресацию всех входящих вызовов;

- callredirect_off – выключить переадресацию вызовов;

- cleanON – назначить троянца СМС-менеджером по умолчанию;

- cleanOFF – назначить СМС-менеджером стандартное приложение;

- check_manager_status – проверить, какое приложение является СМС-менеджером по умолчанию;

- domenlist – добавить адрес дополнительного управляющего сервера;

- browserrestart, browserappsupdate – команды в разработке.

Пример сообщения, которым троянец может блокировать экран устройства:

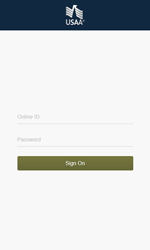

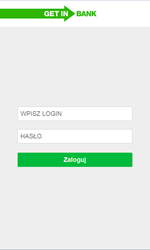

Кража аутентификационной информации сервисов мобильного банкинга

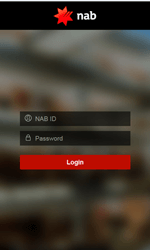

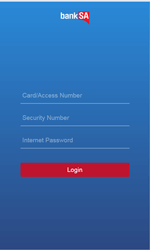

Android.BankBot.136.origin отслеживает запуск банковских приложений и после их открытия показывает поверх их окон поддельную форму ввода логина, пароля и других данных для входа в мобильный банк. После того как пользователь указывает необходимую информацию, троянец передает ее на управляющий сервер. Пример фишинговых окон, которые может демонстрировать вредоносная программа:

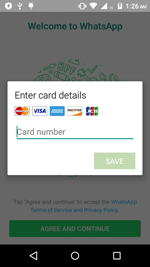

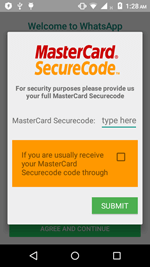

Кража информации о банковской карте

Android.BankBot.136.origin пытается украсть у владельца устройства информацию о его банковской карте. Для этого троянец отслеживает запуск следующих приложений:

- com.android.vending;

- com.android.gallery3d;

- jp.naver.line.android;

- com.android.calendar;

- com.android.calendar;

- com.skype.raider;

- com.facebook.orca;

- com.facebook.katana;

- com.snapchat.android;

- com.instagram.android;

- com.viber.voip;

- com.whatsapp;

- com.twitter.android.

При запуске одной из этих программ Android.BankBot.136.origin показывает поверх ее окна фишинговую форму, в которой требуется ввести данные карты. Например:

После того как пользователь укажет необходимую информацию, она передается на управляющий сервер.

Противодействие антивирусам и сервисным утилитам

Некоторые модификации Android.BankBot.136.origin способны нарушить работу антивирусного ПО и специализированных сервисных утилит, которые могут помешать работе банкера. Для этого троянец отслеживает и блокирует запуск следующих программ:

- com.cleanmaster.security;

- com.cleanmaster.mguard;

- com.piriform.ccleaner;

- com.cleanmaster.mguard_x86;

- com.cleanmaster.sdk;

- com.cleanmaster.boost;

- com.drweb;

- com.qihoo.security;

- com.kms.free;

- com.eset.ems2.gp;

- com.qihoo.security.lite;

- com.symantec.mobilesecurity;

- com.dianxinos.optimizer.duplay.

Атакуемые банковские приложения

Android.BankBot.136.origin может отслеживать запуск следующих банковских приложений:

- RBC | CM – me.doubledutch.rbccapitalmarkets;

- Wells Fargo Mobile – com.wf.wellsfargomobile;

- U.S. Bank Access Online Mobile – com.usb.cps.axol.usbc;

- USAA Mobile – com.usaa.mobile.android.usaa;

- Union Bank Mobile Banking – com.unionbank.ecommerce.mobile.android;

- TransferWise Money Transfer – com.transferwise.android;

- TD Bank (US) – com.tdbank;

- TD (Canada) – com.td;

- SunTrust Mobile App – com.suntrust.mobilebanking;

- PNC Mobile – com.pnc.ecommerce.mobile;

- PayPal – com.paypal.android.p2pmobile;

- Western Union – Paybybank – com.paybybank.westernunion;

- Skrill – com.moneybookers.skrillpayments;

- J.P. Morgan Mobile – com.jpm.sig.android;

- Bank of America – com.infonow.bofa;

- My Premier Credit Card – com.firstpremier.mypremiercreditcard;

- CNB Mobile Banking – com.fi9228.godough;

- Discover Mobile – com.discoverfinancial.mobile;

- Credit Karma – com.creditkarma.mobile;

- Bitcoin Wallet – Coinbase – com.coinbase.android;

- Fifth Third Mobile Banking – com.clairmail.fth;

- Citi Mobile® – com.citi.citimobile;

- CIBC Mobile Banking® – com.cibc.android.mobi;

- Chase Mobile – com.chase.sig.android;

- Amex Mobile – com.americanexpress.android.acctsvcs.us;

- National Bank Application – ca.bnc.android;

- CommBank – com.commbank.netbank;

- Westpac Mobile Banking – org.westpac.bank;

- St.George Mobile Banking – org.stgeorge.bank;

- NAB – au.com.nab.mobile;

- ING DIRECT Australia Banking – au.com.ingdirect.android;

- Bankwest – au.com.bankwest.mobile;

- BankSA Mobile Banking – org.banksa.bank;

- BAWAG P.S.K. – at.bawag.mbanking;

- easybank – at.easybank.mbanking;

- ErsteBank/Sparkasse netbanking – at.spardat.netbanking;

- Volksbank Banking – at.volksbank.volksbankmobile;

- Bank Austria MobileBanking – com.bankaustria.android.olb;

- Raiffeisen ELBA – com.isis_papyrus.raiffeisen_pay_eyewdg;

- Meine Bank – com.db.mm.deutschebank;

- ING-DiBa Banking + Brokerage – com.ing.diba.mbbr2;

- DKB-pushTAN – com.starfinanz.mobile.android.dkbpushtan;

- Sparkasse+ – com.starfinanz.smob.android.sbanking;

- Sparkasse – com.starfinanz.smob.android.sfinanzstatus;

- Online-Filiale – de.adesso.mobile.android.gad;

- comdirect mobile App – de.comdirect.android;

- Commerzbank – de.commerzbanking.mobil;

- Consorsbank – de.consorsbank;

- DKB-Banking – de.dkb.portalapp;

- VR-Banking – de.fiducia.smartphone.android.banking.vr;

- ING-DiBa Kontostand – de.ing_diba.kontostand;

- Postbank Finanzassistent – de.postbank.finanzassistent;

- Santander Bank MobileBanking – mobile.santander.de;

- Crédit Mutuel de Bretagne – com.arkea.android.application.cmb;

- Crédit Mutuel Sud Ouest – com.arkea.android.application.cmso2;

- Boursorama Banque – com.boursorama.android.clients;

- Centre France – com.cacf.MonCACF;

- Banque – com.caisseepargne.android.mobilebanking;

- CIC – com.cic_prod.bad;

- Crédit Mutuel – com.cm_prod.bad;

- La Banque Postale – com.fullsix.android.labanquepostale.accountaccess;

- Groupama toujours là – com.groupama.toujoursla;

- ING Direct France – com.IngDirectAndroid;

- Mes Paiements – com.lbp.peps;

- MACIF Assurance et Banque – com.macif.mobile.application.android;

- Crédit du Nord – com.ocito.cdn.activity.creditdunord;

- Mon AXA – fr.axa.monaxa;

- Cyberplus – fr.banquepopulaire.cyberplus;

- Cyberplus PRO – fr.banquepopulaire.cyberplus.pro;

- Ma Banque – fr.creditagricole.androidapp;

- LCL pour mobile – fr.lcl.android.customerarea;

- Groupama Banque Mobile – fr.lemonway.groupama;

- L'Appli Société Générale – mobi.societegenerale.mobile.lappli;

- Mes Comptes BNP Paribas – net.bnpparibas.mescomptes;

- Alior Mobile – com.comarch.mobile;

- Getin Mobile – com.getingroup.mobilebanking;

- Citi Handlowy – com.konylabs.cbplpat;

- Bank Pekao – eu.eleader.mobilebanking.pekao;

- Mobilny Bank – eu.eleader.mobilebanking.raiffeisen;

- BZWBK24 mobile – pl.bzwbk.bzwbk24;

- BZWBK24 mobile (tablet) – pl.bzwbk.mobile.tab.bzwbk24;

- eurobank mobil pl.eurobank;

- INGMobile – pl.ing.ingmobile;

- mBank PL – pl.mbank;

- IKO – pl.pkobp.iko;

- Bank Millennium – wit.android.bcpBankingApp.millenniumPL;

- Akbank Direkt – com.akbank.android.apps.akbank_direkt;

- QNB Finansbank Cep Şubesi – com.finansbank.mobile.cepsube;

- Garanti Cep – Mobil Bankacılık – com.garanti.cepsubesi;

- İşCep – com.pozitron.iscep;

- Halkbank Mobil – com.tmobtech.halkbank;

- VakıfBank Mobil Bankacılık – com.vakifbank.mobile;

- Yapı Kredi Mobil Bankacılık – com.ykb.android;

- Ziraat Mobil – com.ziraat.ziraatmobil.