SHA1: 89dee7086968dda688703304fd4b5163476b7f44

Android-троянец, крадущий конфиденциальную информацию и показывающий навязчивую рекламу. Распространяется, главным образом, в поддельных версиях популярных приложений, которые злоумышленники размещают в каталоге Google Play.

После запуска троянец отправляет на управляющий сервер следующую информацию:

- "email" – адрес, привязанный к пользовательской учетной записи Google, берется из AccountManager, при этом используется только getAccountsByType("com.google");

- "app_id" – meta-data из файла manifest.xml приложения, в котором содержится троянец;

- "gcm_id" – идентификатор GCM (Google Cloud Messaging id);

- "sender_id" – идентификатор приложения, получаемый от сервера;

- "app_version_code" – android:versionCode из файла manifest.xml;

- "package_name" – имя пакета приложения, в котором находится троянец;

- "sdk_version_name" – версия SDK;

- "sdk_version_code" – номер сборки SDK троянца;

- "android_id" – уникальный идентификатор;

- "imei" – IMEI-идентификатор устройства;

- "android_version" – версия ОС Android;

- "model" – модель мобильного устройства;

- "screen" – разрешение экрана;

- "phone" – номер мобильного телефона;

- "api_version" – версия SDK приложения;

- "country" – страна проживания польозвателя;

- "cpu" – тип центрального процессора;

- "mac" – MAC-адрес сетевого адаптера;

- "user_agent" – формирует строку идентификатора User Agent для каждого конкретного мобильного устройства, при этом учитываются параметры Build.VERSION.RELEASE, Build.VERSION.CODENAME, Build.MODEL, Build.ID;

- "carrier" – наименование мобильного оператора;

- "is_plugin" – информирует сервер о том, запущен ли троянец из оригинального приложения (значение false) или активен плагин из его программных ресурсов (значение true);

- "time_from_begin" – время, через которое троянец начинает обмениваться данными с управляющим сервером;

- "install_referrer" – по умолчанию передает значение "Others";

- "connection_type" - тип подключения к сети;

- "connection_sub_type" - подтип сети;

- "is_rooted" - наличие root-доступа (значение true или false);

- "active_device_admin" - имеются ли права администратора мобильного устройства у приложения, в котором находится троянец (значение true или false);

- "has_gp" – установлено ли на устройстве приложение Google Play (значение true или false);

- "Install from = " - "Google Play"/"Others" – установлено ли приложение с троянцем из каталога Google Play или стороннего источника.

При запуске любого приложения троянец отправляет на сервер POST-запрос с той же информацией, при этом добавляет к нему название пакета запущенного приложения и запрашивает параметры для показа рекламы:

- "index" – requestads;

- "package_name_running" – имя запущенного приложения.

В зависимости от полученных команд Android.Spy.277.origin может выполнить следующие действия:

- «show_log» – включить или отключить ведение журнала работы троянца;

- «install_plugin» – установить плагин, скрытый внутри программного пакета вредоносного приложения;

- «banner», «interstitial», «video_ads» – показать различные виды рекламных баннеров (в том числе поверх интерфейса ОС и других приложений);

- «notification» – отобразить в информационной панели уведомление с полученными параметрами;

- «list_shortcut» – поместить на рабочий стол ярлыки, нажатие на которые приведет к открытию заданных разделов в каталоге Google Play;

- «redirect_gp» – открыть в приложении Google Play страницу с заданным в команде адресом;

- «redirect_browser» – открыть заданный веб-адрес в предустановленном браузере;

- «redirect_chrome» – открыть заданный веб-адрес в браузере Chrome;

- «redirect_fb» – перейти на указанную в команде страницу социальной сети Facebook.

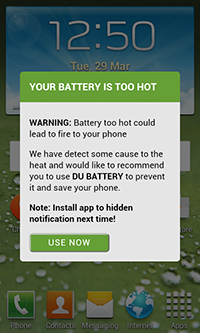

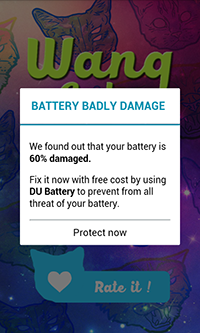

Пример рекламы, оформленной в виде баннеров:

Пример рекламных сообщений в панели уведомлений:

Пример ярлыков, создаваемых троянцем на рабочем столе:

На данный момент известно о более чем 100 приложениях, содержащих Android.Spy.277.origin:

- com.true.icaller

- com.appstorenew.topappvn

- com.easyandroid.free.ios6

- com.entertainmentphotoedior.photoeffect

- lockscreenios8.loveslockios.com.myapplication

- com.livewallpaper.christmaswallpaper

- com.entertainment.drumsetpro

- com.entertainment.nocrop.nocropvideo

- com.entertainment.fastandslowmotionvideotool

- com.sticker.wangcats

- com.chuthuphap.xinchu2016

- smartapps.cameraselfie.camerachristmas

- com.ultils.scanwifi

- com.entertainmenttrinhduyet.coccocnhanhnhat

- com.entertainment.malmath.apps.mm

- com.newyear2016.framestickertet

- com.entertainment.audio.crossdjfree

- com.igallery.styleiphone

- com.crazystudio.mms7.imessager

- smartapps.music.nhactet

- com.styleios.phonebookios9

- com.battery.repairbattery

- com.golauncher.ip

- com.photo.entertainment.blurphotoeffect.photoeffect

- com.irec.recoder

- com.Jewel.pro2016

- com.tones.ip.ring

- com.entertainment.phone.speedbooster

- com.noelphoto.stickerchristmas2016

- smartapps.smstet.tinnhantet2016

- com.styleios9.lockscreenchristmas2016

- com.stickerphoto.catwangs

- com.ultils.frontcamera

- com.phaotet.phaono2

- com.video.videoplayer

- com.entertainment.mypianophone.pianomagic

- com.entertainment.vhscamcorder

- com.o2yc.xmas

- smartapps.musictet.nhacxuan

- com.inote.iphones6

- christmas.dhbkhn.smartapps.christmas

- com.bobby.carrothd

- om.entertainment.camera.fisheyepro

- com.entertainment.simplemind

- com.icall.phonebook.io

- com.entertainment.photo.photoeditoreffect

- com.editphoto.makecdcover

- com.tv.ontivivideo

- smartapps.giaixam.gieoquedaunam

- com.ultils.frontcamera

- com.applock.lockscreenos9v4

- com.beauty.camera.os

- com.igallery.iphotos

- com.calculator.dailycalories

- com.os7.launcher.theme

- com.trong.duoihinhbatchu.chucmungnammoi

- com.apppro.phonebookios9

- com.icamera.phone6s.os

- com.entertainment.video.reversevideo

- com.entertainment.photoeditor.photoeffect

- com.appvv.meme

- com.newyear.haitetnew

- com.classic.redballhd

- com.entertainmentmusic.musicplayer.styleiphoneios

- com.camera.ios8.style

- com.countdown.countdownnewyear2016

- com.photographic.iphonecamera

- com.contactstyle.phonebookstyleofios9

- com.entertainment.blurphotobackground.photoeffect.cameraeditor.photoeffect

- com.color.christmas.xmas

- com.bottle.picinpiccamera

- com.entertainment.videocollagemaker

- com.wallpaper.wallpaperxmasandnewyear2016

- com.ultils.lockapp.smslock

- com.apppro.phonebookios9

- com.entertainment.myguitar.guitarpro

- com.sticker.stickerframetet2016

- com.bd.android.kmlauncher

- com.entertainment.batterysaver.batterydoctor

- com.trong.jumpy.gamehaynhatquadat

- com.entertainmentphotocollageeditor

- smartapps.smsgiangsinh.christmas2016

- smartapps.musicchristmas.christmasmusichot

- com.golauncher.ip

- com.applock.lockscreenos9v4

- com.imessenger.ios

- com.livewall.paper.xmas

- com.main.windows.wlauncher.os.wp

- com.entertainmentlaunchpad.launchpadultimate

- com.fsoft.matchespuzzle

- com.entertainment.photodat.image.imageblur

- com.videoeditor.instashot

- com.entertainment.hi.controls

- com.icontrol.style.os

- smartapps.zing.video.hot

- com.photo.entertainment.photoblur.forinstasquare

- com.entertainment.livewallpaperchristmas

- com.entertainment.tivionline

- com.iphoto.os

- com.tool.batterychecker

- com.photo.multiphotoblur

- smartapps.nhactet.nhacdjtet

- com.runliketroll.troll

- com.jinx.metalslug.contra