- dec7aec692fed8473f0fc3cab1b10726bf9ee107

- 7c7536ed7a5ff60021398240c0799512fb8c52a4

- 228963460817b4aaac27e2fcdfc121a20571b099 (детектируется записью Android.SmsBot.472.origin)

Троянская программа, работающая на мобильных устройствах под управлением ОС Android и предназначенная для кражи денег пользователей. Может распространяться под видом безобидных приложений, например, оригинального банковского клиентского ПО или программы для голосования в фотоконкурсе.

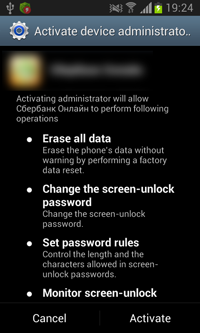

После запуска демонстрирует на экране стандартный системный запрос на доступ к функциям администратора мобильного устройства. При этом в случае отказа пользователя повторяет это действие до тех пор, пока не получит необходимые полномочия.

Троянец сканирует адресную книгу владельца зараженного Android-смартфона или планшета и оправляет по всем найденным в ней телефонным номерам СМС-сообщение вида «Привет, проголосуй за меня http://******konkurs.ru/». Указанная ссылка ведет на мошеннический веб-ресурс, при посещении которого на мобильные устройства потенциальных жертв автоматически загружается одна из модификаций троянца, детектируемая Антивирусом Dr.Web как Android.SmsBot.472.origin. Также на этом сайте предлагается скачать приложение для голосования в фотоконкурсе. Данная программа представляет собой не что иное, как очередную версию банкера Android.BankBot.80.origin.

Одновременно с рассылкой СМС-сообщений троянец отправляет на управляющий сервер http://****bora.com/api/?id=3 POST-запрос, информирующий вирусописателей об успешном заражении Android-устройства. Данный запрос содержит следующую информацию:

- method=install – тип запроса к серверу;

- &id=FKLKJDFSWXXXXXXXXXXXXXXX – уникальный идентификатор зараженного устройства, где «FKLKJDFSW» - параметр, который содержится в ресурсах троянца, и «XXXXXXXXXXXXXXX» - номер IMEI;

- &operator= – название мобильного оператора;

- &model= – название модели устройства;

- &os= – версия установленной ОС;

- &phone= – номер телефона жертвы;

- &imei= – IMEI-идентификатор;

- &version= – номер версии троянца;

- &country= – язык ОС.

После этого с заданной периодичностью Android.BankBot.80.origin соединяется с управляющим сервером и ожидает поступления одной из следующих команд:

- call_number – включить переадресацию звонков на указанный номер;

- sms_grab – установить временной интервал сокрытия входящих СМС – если сообщения поступают в заданный период, троянец блокирует соответствующие системные уведомления, а сами СМС удаляет;

- sms_send – отправить СМС;

- ussd – выполнить USSD-запрос;

- delivery – выполнить рассылку СМС-сообщения с заданным текстом всем контактам из телефонной книги;

- new_url – изменить адрес управляющего сервера;

- install_true – записать изменение флага inst в конфигурационном файле (AppPrefs).

При поступлении пользователю входящего сообщения троянец передает информацию о нем на сервер. Если ранее был установлен временной интервал командой sms_grab, то владелец зараженного устройства не получит соответствующего уведомления о входящем СМС, и оно будет удалено.

При выполнении команды delivery Android.BankBot.80.origin активирует переадресацию входящих вызовов на номер +79009999999:

callforward(this.context, "*21*+79009999999#"),В результате жертва лишается возможности принимать все адресованные ей звонки.

Данная вредоносная программа способна незаметно для пользователей похищать деньги со счетов их мобильных телефонов, банковских карт, а также счетов в платежных системах.