sha1:

- c96beb026dc871256e86eca01e1f5ba2247a0df6 (system.exe)

Описание

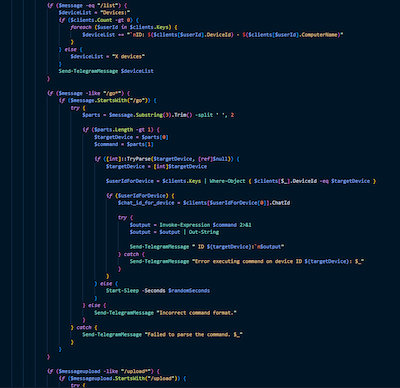

Бэкдор, написанный на языке C++ и работающий на компьютерах на базе ОС Microsoft Windows. Его основная функциональность находится в PowerShell-коде (PowerShell.BackDoor.108), закодированном Base64. Злоумышленники управляют вредоносной программой с помощью Telegram-бота, отправляя через него команды.

Принцип действия

При запуске BackDoor.Siggen2.5463 присваивает зараженному компьютеру идентификатор DeviceID, который представляет собой случайное число в диапазоне от 100 до 10 000. Кроме того, вредоносная программа выполняет PowerShell-команду $env:COMPUTERNAME для определения имени зараженного устройства.

Далее BackDoor.Siggen2.5463 в бесконечном цикле запрашивает команды у Telegram-бота, адрес которого зашит в коде бэкдора. Результат выполнения команд, а также сообщения о возникающих ошибках отправляются этому боту.

Поддерживаемые команды:

- /list — передать злоумышленникам DeviceID и имя компьютера;

- /go <DeviceID> <команда> — выполнить заданную PowerShell-команду с помощью командлета Invoke-Expression.

Зафиксированные нами команды:

- <имя файла>.exe — запустить указанный файл;

- ipconfig /all — получить информацию о конфигурации сети;

- netstat — получить информацию о текущих соединениях;

- whoami — определить имя пользователя;

- /upload <DeviceID> — загрузить файл на зараженный компьютер и сохранить его в C:\Users\Public\Libraries\%fileName%.

Фрагмент PowerShell-кода BackDoor.Siggen2.5463, отвечающего за выполнение команд