SHA1-хеш:

- aeeaf0f9b21f8c9adedc5a72d7d4d1ce360d0150

Описание

Вредоносный программный модуль для ОС Android, реализующий функциональность клиппера. Распространяется в составе предустановленного приложения WhatsApp, троянизированного в рамках supply chain attack.

Принцип действия

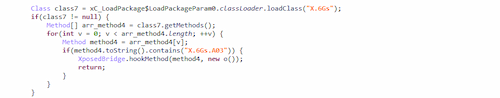

Загружается из файла com.whatsHook.apk фреймворком LSPatch при запуске основного приложения. Класс com.whatsHook.HookMessage позволяет изменять поведение мессенджера следующим образом:

-

При первом запуске выполняет POST-запрос к <С2_name>/api/index/install для отпраки информации об устройстве:

{"type":"android","userid":"1","device":"ХХХХХХ","channel":"5003","deviceInfo":"{\"DeviceManufacturer\":\"Xiaomi\",\"DeviceProduct\":\"tissot\",\"DeviceBrand\":\"xiaomi\",\"DeviceModel\":\"Mi A1\",\"DeviceDevice\":\"tissot_sprout\",\"DeviceUser\":\"builder\",\"DeviceAndroidVersion\":\"9\",\"DeviceDefaultLanguage\":\"ru\"}","happName":"whatsapp"} -

Подменяет легитимную ссылку на обновление приложения на предоставленную злоумышленниками. Для этого выполняется поиск метода A03, в котором содержится ссылка на загрузку обновлений для приложения WhatsApp.

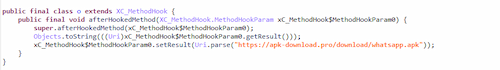

Вызываемый класс о{} подменяет легитимную ссылку на URL, предоставленный мошенниками.

-

Перехватывает исходящие и входящие сообщения в мессенджере. Ищет и подменяет адреса кошельков TRX и ETH в сообщениях мессенджера. Подменные адреса либо доставляются с сервера, либо троян использует значения, вшитые в его код: TN7pfenJ1ePpjoPFaeu46pxjT9rhYDqW66 и 0x673dB7Ed16A13Aa137d39401a085892D5e1f0fCA. Отправляет все сообщения на сервер злоумышленников.

-

Отправляет на сервер злоумышленников файлы .jpg, .png и .jpeg, поиск которых выполняется в следующих каталогах

Environment.DIRECTORY_DCIM,

Environment.DIRECTORY_PICTURES,

Environment.DIRECTORY_ALARMS,

Environment.DIRECTORY_DOWNLOADS,

Environment.DIRECTORY_DOCUMENTS,

Environment.DIRECTORY_SCREENSHOTS

Клиппер был обнаружен в устройствах, наименования которых были подобраны таким образом, чтобы напоминать названия моделей известных брендов. Часть устройств выпускается под брендом SHOWJI.

| SHOWJI S19 Pro | Note 30i | Camon 20 |

| SHOWJI Note 13 Pro | S23 Ultra | P70 Ultra |

| SHOWJI X100S Pro | S18 Pro | M14 Ultra |

| SHOWJI Reno12 Pro | 6 Pro | S24 Ultra |

Матрица MITRE

| Этап | Техника |

|---|---|

| Первоначальный доступ | Компрометация цепочки поставок ПО (T1474.003) |

| Выполнение | Нативный API (T1575) |

| Закрепление | Компрометация исполняемого файла (T1577) |

| Сбор данных | Данные буфера обмена (T1414) |

| Организация управления | Протокол прикладного уровня(T1437) Веб-протоколы (T1437.001) Зашифрованный канал (T1521) |

| Эксфильтрация данных | Эксфильтрация по каналу управления (T1646) |

| Деструктивное воздействие | Манипуляции с данными (T1641) |