SHA1-хеши:

- 3e7e5de03e1e1cb472703602d5f8296e7aec3239 (первая модификация, обнаруженная 25.03.2021)

- 1d97a5ba869526433d09f315c4bb1c66dac7dddd (модификация, обнаруженная 02.04.2021)

- 2ea82dcc114b75ce09a37a8f1b07675ca528d7c9 (arm-версия, актуальная на момент анализа)

- a6490426bc4c94a70225285b94120c49b10e62d8 (x86-версия, актуальная на момент анализа)

Описание

Android-троян, встроенный в официальное клиентское приложение каталога APKPure версии 3.17.18. Его главная функция — запуск скрытого в его коде вредоносного модуля, скачивающего другие троянские компоненты, а также загружающего различные веб-сайты.

Принцип действия

Для защиты от анализа в Android.Triada.4912 применены различные механизмы. Его код содержит большое число «мусорных» строк и имеет множество вызовов через рефлексию. Кроме того, имена методов и классов, вызываемых через рефлексию, а также строки вредоносного приложения зашифрованы операцией XOR с ключом d4as56fads4f4 и Base64.

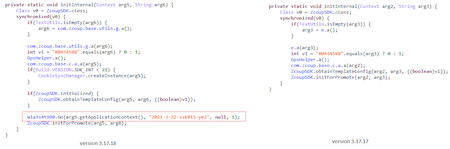

Инициализация трояна происходит в классе ZcoupSDK, для этого в методе initInternal добавлена следующая строка:

W1a3s4t9B0.Go(arg5.getApplicationContext(), "2021-3-22-ssk015-ym2", null, 1);

Для сравнения на изображении ниже показаны соответствующие фрагменты кода приложения APKPure с трояном и без него:

Android.Triada.4912 расшифровывает из зашитой в него строки полезную нагрузку (Android.Triada.566.origin), помещая ее в директорию /files/*package_name*_s/. Кроме того, он расшифровывает имя основного класса этого вредоносного модуля — com.bb.s2x2e.go.AAA. После успешной расшифровки полезной нагрузки троян выполняет в ней метод initMe и загружает ее в память.

В Android.Triada.4912 через рефлексию реализованы вызовы следующих методов из полезной нагрузки:- initMe

- readData

- delayTime

- clickTime

- closeTime

- count

- chanEanble

- time

- setPackageName

- setSourceDir

- setPublicSourceDir

- getFBApk