- Упаковщик: отсутствует

- Дата компиляции: 16.09.2014 04:15:09

- SHA1-хеш: b33e65fd1790260ad47a0dbdad2f12f555a0d6ca

Описание

Вредоносная dll-библиотека, написанная на C++, поддерживает работу в 32- и 64-битных операционных системах семейства Microsoft Windows. Представляет собой бэкдор, который позволяет дистанционно управлять зараженными компьютерами, реализуя функции remote shell — запуска cmd.exe и перенаправления ввода-вывода на управляющий сервер злоумышленников.

Принцип действия

Оригинальное имя файла из таблицы экспорта — state.dll. Имеет экспортируемые функции Cja, ServiceMain.

Адрес управляющего сервера — eye[.]darknightcloud[.]com:443.

Основан на исходниках бэкдора Gh0st, доступных в открытых источниках. По сравнению с оригинальной программой, BackDoor.Farfli.130 обладает заметно меньшими возможностями, при этом имея ряд особенностей. В связи с этим в данном описании будут рассмотрены лишь существенные отличия от классического Gh0st RAT.

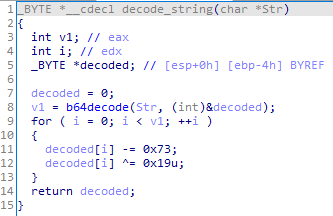

Адрес управляющего сервера закодирован в Base64 и зашифрован простым алгоритмом:

Другие зашифрованные строки расшифровываются вычитанием единицы из каждого байта строки.

Идентификатор зараженного компьютера хранится не в реестре, а в файле %APPDATA%\wins.tmp.

Трафик между бэкдором и управляющим сервером шифруется по алгоритму RC4 с ключом:

b25lIGluIHRvIE5ldyBZb3JrIHRoYXQgbW9ybmluZyBmb3IgdGhpcyBmZW5jaW5nIG1lZXQgd2l0aCBNY0J1cm5leSBTY2hvb2wuIE9ubHksIHdlIGRpZG4ndCBoYXZlIHRoZSBtZWV0LiBJIGxlZnQgYWxsIHRoZSBmb2lscyBhbmQgZXF1aXBtZW50IGFuZCBzdHVmZiBvbiB0aGUgZ29kZGFtIHN1YndheS4gSXQgd2Fzbid0IGFsbCBteSB

Функциональность BackDoor.Farfli.130 ограничена следующими возможностями:

- получение информации о дисках;

- получение списка процессов;

- запуск командной оболочки и перенаправление ввода-вывода на управляющий сервер;

- выключение компьютера;

- установка идентификатора зараженного компьютера.