- a9654777c506a6660792090a7c68ebc3e6f0d987

- 6a0898519da35cae7cd597e8c726d1ec1c85eb52

- 0aad4333543fccae5e1eae47fd388489299c44fb

- 42209290f5991739a4ed5cc1a3075fec85f44696

- 58cea7ff3b9de7ddc8fee4a3928745f50869670f

- df5f6f184708f6606f14a8485a1385bb0150f77c

Троянец, работающий на мобильных Android-устройствах и распространяющийся под видом банковских приложений. Для управления Android.Banker.2876 и передачи данных злоумышленники используют Firebase Realtime Database и Firebase Cloud Messaging.

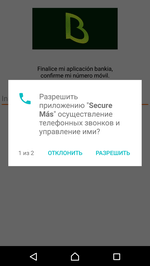

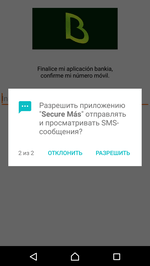

При запуске на смартфонах и планшетах под управлением ОС Android 6.0 и выше банкер запрашивает доступ к работе с СМС-сообщениями и осуществлению телефонных звонков:

При работе на устройствах с ОС Android версии ниже 6.0 необходимые полномочия троянец получает автоматически при установке.

Android.Banker.2876 собирает и передает в облачную базу данных Firebase следующую информацию:

- текущее время;

- IMEI-идентификатор;

- MEID-идентификатор (идентификатор для CDMA-устройств);

- deviceToken – токен Firebase для зараженного устройства;

- код страны SIM-карты;

- код оператора связи;

- название оператора связи;

- номер телефона;

- IP-адрес;

- MAC-адрес Wi-Fi-адаптера;

- наименование модели, производителя и бренда устройства.

Если эти данные удалось успешно отправить в базу данных, троянец через сервис Firebase Cloud Messaging информирует контролирующих его злоумышленников о том, что был зарегистрирован новый пользователь. Для этого он передает сообщение типа «New user» с текстом «New user added with device id <id устройства>», где id устройства – идентификатор зараженного смартфона или планшета.

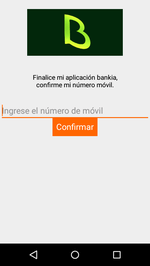

Затем Android.Banker.2876 отображает окно, в котором у жертвы якобы для продолжения использования программы запрашивается номер мобильного телефона:

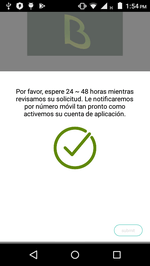

После ввода номера в соответствующее поле троянец передает его в онлайн-базу Firebase и показывает второе диалоговое окно. В нем говорится о том, что для завершения «регистрации» учетной записи необходимо подождать от 24 до 48 часов, после чего пользователь якобы получит уведомление от банка.

В этом же окне расположена кнопка Submit, при нажатии на которую Android.Banker.2876 запускает встроенную в него игру:

Если ранее конфиденциальная информация была успешно передана в облачную базу данных, после закрытия окна троянца тот скрывает свой значок с главного экрана. Для этого Android.Banker.2876 делает свою активность недоступной.

Банкер отслеживает все входящие СМС, перехватывает их и копирует содержимое в локальную базу данных SQLite. Также текст сообщений передается в онлайн-базу Firebase и дублируется в виде СМС, которые отправляются на принадлежащий злоумышленникам номер +3466*****08 или на номер, указанный в Firebase.

При включении смартфона или планшета троянец синхронизирует данные из локальной базы данных и из Firebase. Данные из локальной базы загружаются в Firebase, после чего удаляются с устройства.

Android.Banker.2876 использует сервис Firebase Cloud Messaging для оповещения сервера об онлайн-статусе зараженного смартфона или планшета. Банкер принимает сообщения от сервиса, и, если получает сообщение типа OnlineStatus, то обновляет поле, которое отвечает за статус устройства в Firebase Database. Таким образом, если Android.Banker.2876 получил сообщение, то он устанавливает статус «в сети», если же его статус не меняется, то троянец не получил сообщения.