SHA1:

- ca2e7c66b9eedf95f51204cea8cd2e13ba2a5d93

- d72ca5ca1e7dc6431c041bfc6d7e3f9bfa39959c

Троянец-вымогатель, заражающий мобильные Android-устройства. Распространяется среди китайских пользователей под видом безобидных приложений.

При запуске Android.Encoder.3.origin удаляет свой значок из списка программ в меню главного экрана, заменяет обои рабочего стола собственными, после чего шифрует файлы на SD-карте с использованием алгоритма AES. Для этого троянец генерирует случайное число, из которого формирует ключ шифрования. Зашифрованным файлам добавляется расширение вида «.勿卸载软件解密加QQ1951275599bahk[сгенерированное число]».

Android.Encoder.3.origin не шифрует файлы:

- имена которых начинаются c «.»;

- расположенные в папках «android», «DCIM», «download», «miad», «com.»;

- размер которых составляет менее 10 Кб.

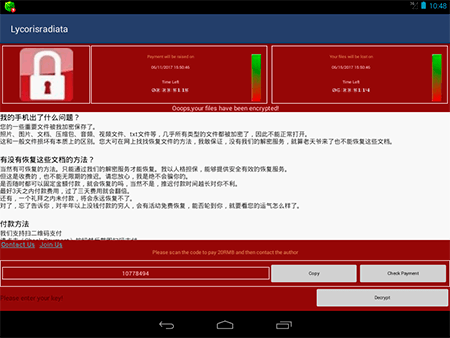

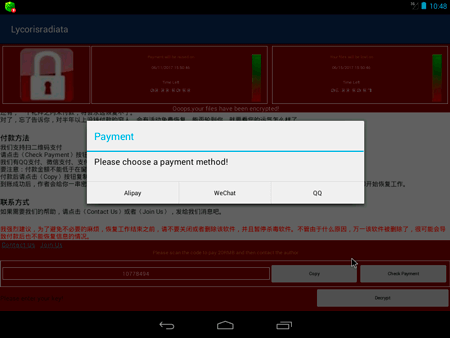

После шифрования троянец показывает сообщение с требованием выкупа в размере 20 юаней. Оно повторяет внешний вид уведомления, которое демонстрирует троянец WannaCry (Trojan.Encoder.11432), однако эти вредоносные программы никак между собой не связаны. Авторы Android.Encoder.3.origin лишь позаимствовали известный образ.

Каждые 3 дня сумма выкупа удваивается. Если пользователь не заплатит злоумышленникам в течение недели, Android.Encoder.3.origin удаляет зашифрованные файлы.

Восстановление файлов, пострадавших от действия этого троянца, возможно. Для этого пользователям необходимо обратиться в службу технической поддержки компании «Доктор Веб» и предоставить образец зашифрованного файла. Для владельцев коммерческих лицензий Dr.Web услуга расшифровки бесплатна.