SHA1:

- db6d99702dd8bb19c2a7608094ab3b4e9535d266

- 9db691d2e302cbd6e7beba7f71e675911a17a6c7

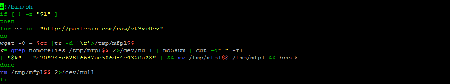

Троянец для операционных систем семейства Linux, в том числе Air OS, которую производит и устанавливает на свои устройства Ubiquiti Networks. Реализован в виде скриптов bash, распространяющихся в архиве tgz. Вносит следующие изменения в файл /etc/passwd:

moth3r:$1$RpWdAhdc$cNgp9llO5jKApRaG8b4nK1:0:0:Administrator:/etc/persistent:/bin/sh

Содержимое архива:

download

infect

mfid

mfid.pub

mother

p

passlst

passwd

scan

sprd

p

Проверяет, присутствует ли в системе учетная запись пользователя с именем "moth3r". Если такая запись отсутствует, создает ее. Проверяет, зарегистрирован ли троянец в автозагрузке, если нет – прописывает в файле /etc/persistent/rc.poststart распаковку собственного архива и запуск сценария “mother”.

Удаляет ключи SSH и перезагружает устройство.

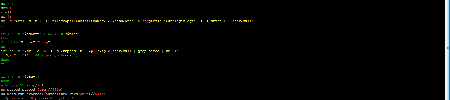

download

Устанавливает на инфицированном компьютере curl, libcurl, libssl, libz, а также позволяет скачивать и запускать произвольные файлы. В теле файла download содержится ссылка на сайт pastebin.com. Если в файле по этой ссылке содержится слово "nomorelies", и хэш от соответствующего фрагмента файла равен "d709745c628f6682ae506d54e4320a28", тогда файл будет сохранен, а затем выполнен.

mother

Блокирует доступ к инфицированному устройству по портам 80 и 443. Проверяет наличие в системе пользователя с именем пользователя "moth3r", если таковой отсутствует – создает его.

Назначает для сети wi-fi ssid "mootherf u c k e r". Запускает сканирование подсетей, к которым у устройства имеется доступ.

scan

В цикле формирует IP-адрес и запускает сценарий infect, передавая сформированный IP-адрес в качестве параметра.

infect

Может принимать 4 аргумента:

- IP-адрес инфицируемого устройства;

- строка "dbss";

- SSH-порт;

- тип протокола ("http" или "https").

Если SSH-порт не указан, сценарий ищет подходящий порт, обращаясь к портам 22 и 2222. Если ответ содержит строку "dropbear", этот порт считается искомым.

Если в качестве аргумента указана строка "dbss", а также указан или найден порт SSH, сценарий соединяется с устройством по протоколу SSH с использованием ключа (mfid) и устанавливает себя на этом устройстве.

Если не указан тип протокола, соединение выполняется по протоколу http, затем — https. В ответе ищет строку "airos".

Если троянцу удалось определить протокол (либо он был задан в качестве аргумента), заражение устройств осуществляется с использованием уязвимости в веб-интерфейсе, позволяющей загрузить произвольный файл по произвольному пути без выполнения авторизации.

Троянец перезаписывает файлы /etc/passwd и /etc/dropbear/authorized_keys, заменяя их на свои, после чего соединяется с устройством по протоколу SSH с использованием ключа.

Если трянцу не удалось установить протокол (или на атакуемом устройстве не установлена Air OS), он может предпринять попытку подобрать учетные данные для SSH-соединения по словарю с использованием логинов "root", "admin", "ubnt", и паролей, хранящихся в файле "passlst".

passwd

Содержит только одного пользователя – moth3r.

moth3r:$1$J1CHZtqy$n0XDmW4UCVAVYZqFzvoEC/:0:0:Administrator:/etc/persistent:/bin/sh