Банковский троянец, крадущий аутентификационные данные у клиентов ряда южнокорейских кредитных организаций. Может распространяться под видом приложения Google Play.

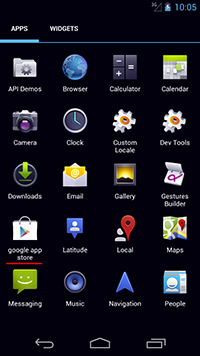

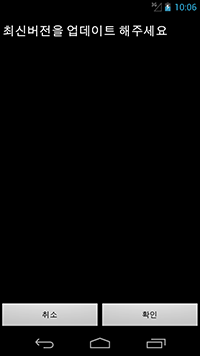

После запуска Android.BankBot.29.origin пытается получить права администратора мобильного устройства, скрывая соответствующий системный запрос за собственным диалоговым окном, в котором предлагает потенциальной жертве установить якобы новую версию программы. Соглашаясь на «установку», пользователь предоставляет троянцу расширенные полномочия, не подозревая об этом.

Android.BankBot.29.origin крадет аутентификационные данные пользователей следующих приложений «банк-клиент» южнокорейских кредитных организаций:

- nh.smart

- com.shinhan.sbanking

- com.epost.psf.sdsi

- com.wooribank.pib.smart

- com.hanabank.ebk.channel.android.hananbank

- com.kbstar.kbbank

- com.kftc.dgbsmb

- com.keb.android.mbank

- com.smg.spbs

- com.cu.sb

- com.kftc.citismb

- com.ibk.neobanking

- com.areo.bs

- com.knb.psb

- com.kftc.jbsmb

- com.kftc.jejusmb

- com.kftc.kjbsmb

При запуске этих программ троянец подменяет их оригинальный интерфейс своей поддельной копией, в которой запрашиваются все конфиденциальные сведения, необходимые для доступа к управлению банковским счетом. Введенная пользователем информация в дальнейшем передается злоумышленникам.

После кражи ценных сведений Android.BankBot.29.origin под видом подписки на некую банковскую услугу пытается установить вредоносную программу Android.Banker.32.origin, которая содержится в его ресурсах.