SHA1: 9a8f33c8f7ef02d2551331023bc90f8990645d5d

c56da810fc0bd6ce61313afdba492942715c2720

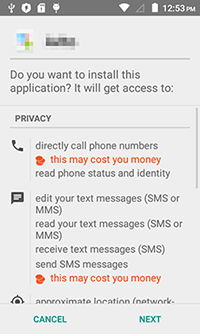

Троянская программа, работающая на мобильных устройствах под управлением ОС Android. Может распространяться при помощи СМС-спама и устанавливаться в систему под видом безобидных приложений, например, программы-клиента для доступа к популярной онлайн-площадке по размещению объявлений, ПО для работы с MMS-сообщениями и т. п. Представляет собой бота, способного выполнять команды злоумышленников и предназначенного для кражи денег пользователей.

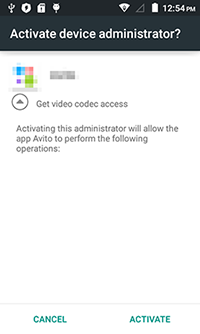

Сразу после запуска пытается получить доступ к функциям администратора мобильного устройства, для чего постоянно демонстрирует соответствующий запрос, фактически блокируя работу с зараженным смартфоном или планшетом:

После получения необходимых полномочий удаляет значок с главного экрана.

Некоторые модификации троянца после запуска не требуют доступ к функциям администратора устройства и лишь активируют работу вредоносного системного сервиса, после чего также удаляют свой значок.

Android.SmsBot.459.origin через POST-запрос передает на управляющий сервер следующую информацию:

- IMEI-идентификатор;

- название модели устройства;

- текущий язык операционной системы;

- IMSI-идентификатор;

- номер мобильного телефона;

- название мобильного оператора;

- версию операционной системы;

- установлено ли приложение Viber;

- текущую версию троянца;

- уникальный идентификатор троянца, сгенерированный для конкретного зараженного устройства.

В ответ на отправленную информацию троянец получает команду на проверку наличия привязки к абонентскому номеру пользователя услуги мобильного банкинга от нескольких кредитных организаций, в частности, Сбербанка России и Альфа-Банка, а также на проверку баланса соответствующих банковских счетов жертвы. Кроме этого, троянец проверяет баланс QIWI-кошелька, а также мобильного счета пользователя.

Для управления троянцем злоумышленниками предусмотрены следующие команды:

- esms&&& - отправить на сервер список всех СМС-сообщений;

- getapps&&& - отправить на сервер список установленных приложений;

- sent&&& - отправить СМС-сообщение c заданным текстом на указанный номер;

- rent&&& - включить перехват СМС-сообщений;

- sms_stop&&& - остановить перехват СМС-сообщений;

- ussd&&& - выполнить USSD-запрос;

- export&&& - отправить на сервер список контактов;

- u&&& - задать адрес нового управляющего сервера;

- sapp&&& - отправить сообщение на указанный номер в приложении Viber.

Выполнение каждой из этих команд сопровождается отчетом, отправляемым на сервер через POST-запрос:

{"command":"sent&&&","timestamp":"934629","id":"5f2b6fec-2e27-4a72-90f7-6fea6d6d1a81",

"type":"result","status":"ok"}Все перехватываемые троянцем СМС-сообщения скрываются от пользователя и также передаются на сервер в виде POST-запроса:

{"data":"2015:09:18_14:05:20","id":"5f2b6fec-2e27-4a72-90f7-6fea6d6d1a81",

"text":"Балансы: 0 руб.","number":"QIWI WALLET","type":"load"}Для того чтобы скрыть от жертвы входящие СМС, вначале Android.SmsBot.459.origin использует следующую функцию:

this.abortBroadcast();После этого он отключает все звуковые уведомления устройства, в том числе вибровызов:

this.getSystemService("audio").setRingerMode(0);Затем троянец удаляет полученное сообщение из памяти мобильного устройства:

this.a.getContentResolver().delete(Uri.parse(String.valueOf(v9) + v6_1), null, null);после чего ожидает 3 секунды и вновь включает звуковые оповещения:

v0 = 3000;

Thread.sleep(v0);

this.a.getSystemService("audio").setRingerMode(2);