- SHA1 упакованного троянца: 4ad9a7f3a1d9e2549624c41e9a632d63a4e4b44e (Android.BankBot.250)

- SHA1 распакованного троянца: a8b6f23d881bd30383ca31a8ae1175ee70b9e4be

Банковский троянец, работающий на мобильных устройствах под управлением ОС Android. Предназначен для кражи денег у русскоязычных клиентов Сбербанка. Распространяется с использованием мошеннических СМС, в которых потенциальным жертвам предлагается перейти по ссылке и ознакомиться с ответом на некое объявление, либо получить информацию о кредите или денежном переводе. Android.BankBot.358.origin устанавливается на смартфоны и планшеты под видом программ Avito, Visa, Western Union и других известных приложений.

После запуска троянец пытается получить доступ к правам администратора мобильного устройства. Для этого он в бесконечном цикле показывает соответствующее диалоговое окно и вынуждает пользователя предоставить необходимые полномочия. Затем Android.BankBot.358.origin сообщает об ошибке установки и удаляет свой значок из списка приложений на главном экране, скрывая присутствие на устройстве.

Если владелец зараженного смартфона или планшета пытается отозвать у троянца права администратора, Android.BankBot.358.origin препятствует этому и закрывает окно настроек. Некоторые модификации троянца дополнительно устанавливают собственный PIN-код разблокировки экрана.

Управление зараженными устройствами реализовано через HTTP и GCM (Google Cloud Messaging) и выполняется в панели администрирования.

После успешного заражения Android.BankBot.358.origin отправляет на управляющий сервер запрос register, в котором содержится следующая информация об устройстве:

json.put("sid", this.api_panel_id);

json.put("imei", this.getIMEI());

json.put("country", this.getCountry());

json.put("operator", this.getOperator());

json.put("phone", this.getPhone());

json.put("model", this.getModel());

json.put("version", this.getVersion());

json.put("application", this.context.getResources().getString(2131165185));

json.put("build", this.app_build);

json.put("process_list", process_list);

json.put("apps_list", apps_list);

json.put("method", "register");

Троянец может выполнять следующие команды:

- register_ok – принять шаблоны перехвата для входящих СМС-сообщений, а также настройки для блокировки экрана фишинговыми окнами;

- GCM_register_ok – подтверждение успешной отправки Google Cloud Message Key в панель администрирования;

- START – запустить сервис троянца;

- STOP – остановить сервис троянца;

- RESTART – перезапустить сервис троянца;

- URL – изменить адрес управляющего сервера;

- UPDATE_PATTERNS – обновить все данные;

- UNBLOCK – отозвать у троянца права администратора;

- UPDATE – загрузить обновление троянца;

- CONTACTS – разослать СМС-сообщения по всем номерам из телефонной книги;

- CONTACTS_PRO – разослать СМС-сообщения по указанным в команде номерам;

- PAGE – загрузить веб-страницу с указанным в команде адресом;

- ALLMSG – отправить на сервер хранящиеся на устройстве СМС-сообщения;

- ALLCONTACTS – получить информацию о контактах из телефонной книги;

- ONLINE – проверить статус троянца;

- NEWMSG – создать поддельное входящее СМС-сообщение;

- CHANGE_GCM_ID – изменить идентификатор GCM ID;

- BLOCKER_BANKING_START – заблокировать экран устройства поддельным окном мобильного банкинга;

- BLOCKER_EXTORTIONIST_START – заблокировать экран устройства сообщением с требованием выкупа;

- BLOCKER_UPDATE_START – заблокировать экран устройства поддельным сообщением об установке системного обновления;

- BLOCKER_STOP – убрать блокирующее экран сообщение.

В зависимости от поступившего ответа сервера троянец выполняет один из следующих запросов:

- "method", "message" – отправка СМС-сообщения из SQLite-базы троянца;

- "method", "gcm_register" – отправка на сервер регистрационного идентификатора GCM;

- "method", "repeat" – периодическая проверка поступления новых заданий;

- "method", "command_receive" – подтверждение получения задания;

- "method", "save_contacts_list" – отправка информации о контактах из телефонной книги;

- "method", "get_message_list" – запрос текста сообщений для рассылки по контактам из телефонной книги;

- "method", "save_message_history" – отправка на сервер всех сохраненных на устройстве СМС-сообщений.

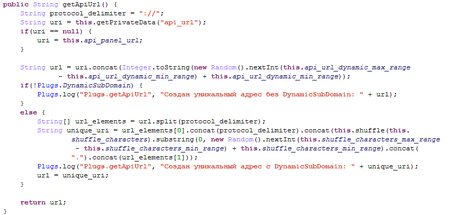

Каждый запрос вначале кодируется Base64, после чего шифруется AES-ключом и конвертируется методом bytes to hex. Полученная строка отправляется на управляющий сервер, который в ответ передает аналогичным образом зашифрованную строку с командой. При этом конечный путь для соединения с сервером генерируется случайно, либо используется метод DynamicSubDomain.

Полученные троянцем данные, а также информация об устройстве хранятся в зашифрованном виде в локальной базе данных SQLite. Она имеет следующую структуру:

- init_imei;

- api_url;

- gcm;

- first_start;

- init_bootable;

- patterns;

- blocker_banking;

- blocker_banking_autolock;

- blocker_extortionist;

- blocker_extortionist_autolock;

- cardSuccess

- blocker_banking_success;

- immunity.

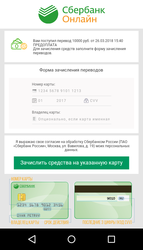

Основное предназначение Android.BankBot.358.origin – кража денег у клиентов Сбербанка. Киберпреступники отправляют троянцу команду на блокирование зараженного устройства фишинговым окном. Оно имитирует внешний вид системы дистанционного банковского обслуживания Сбербанк Онлайн и отображается для всех пользователей независимо от того, являются ли они клиентами Сбербанка или другой кредитной организации. Пользователю предлагается получить денежный перевод, размер которого киберпреступники задают через панель администрирования. Для этого у него запрашиваются сведения о банковской карте: ее номер, имя держателя, дату окончания действия, а также секретный код CVV. Мошенническое сообщение невозможно закрыть, поэтому потенциальная жертва фактически вынуждена предоставить секретную информацию, которая затем передается злоумышленникам.

Если у пользователя подключена услуга Мобильный банк, Android.BankBot.358.origin с ее помощью пытается украсть деньги со счета жертвы. Троянец отправляет СМС с командами для выполнения операций в системе онлайн-банкинга. Он проверяет текущий баланс карты владельца Android-устройства и автоматически переводит средства либо на банковский счет вирусописателей, либо на счет их мобильного телефона.

Некоторые версии Android.BankBot.358.origin могут заблокировать зараженное устройство сообщением с требованием оплаты штрафа за просмотр запрещенных видео. Кроме того, чтобы скрыть вредоносную активность, различные модификации троянца способны также блокировать экран уведомлением об установке некоего системного обновления.

Новость о троянце