SHA-1:

- e4627cb007e850951d517a9df6e2d85fd47bf380 (crx)

- 6cd9411ba0bf32e652b6c4d0d196354b48d67164 (back.js)

- 4741b9e5de51828087b04fa466338248eb490d17 (page.js)

Троянская программа, выполненная в виде расширения для браузера Google Chrome. Предназначена для осуществления веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

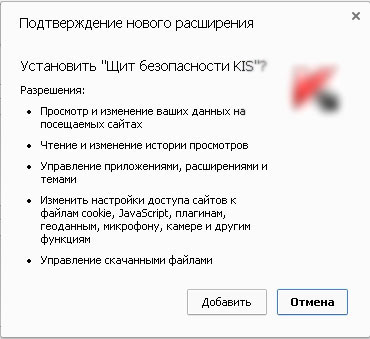

Зафиксирован случай распространения троянца с использованием автоматически открытой в окне браузера вкладки, не позволяющей себя закрыть и демонстрирующей окно с предложением установить данное вредоносное расширение. Троянец распространяется под именем «Щит безопасности KIS» и состоит из двух обфусцированных файлов на языке JavaScript: back.js и page.js. Манифест плагина выглядит следующим образом:

{

"update_url": "https://clients2.google.com/service/update2/crx",

"background": {

"scripts": ["back.js"]

},

"content_scripts": [ {

"js": ["page.js"],

"matches": ["*://*/*"],

"run_at" : "document_start"

} ],

"icons": {

"128": "icons/128.png"

},

"name": "Щит безопасности KIS",

"description": "Защита вашего пк от вредоносных ссылок и программ",

"manifest_version": 2,

"content_security_policy": "script-src 'self' 'unsafe-eval' https://ssl.google-analytics.com; object-src 'self'",

"version": "2.5",

"permissions": [

"storage", "tabs", "webRequest", "webRequestBlocking", "unlimitedStorage",

"webNavigation", "<all_urls>", "notifications", "cookies", "downloads", "history",

"management", "contextMenus", "contentSettings", "http://*/*", "https://*/*", "topSites"

]

}В процессе установки плагин требует у пользователя следующие привилегии:

Основной набор функций троянца:

- внедрение в веб-страницы произвольного сценария JavaScript, полученного с управляющего сервера;

- блокировка отображения сторонней рекламы на всех сайтах с любых доменов, кроме тех, список которых предусмотрен в ее конфигурации;

- отключение расширений Chrome по команде с управляющего сервера;

- использование учетной записи пользователя в социальной сети «Одноклассники».

Список «доверенных рекламодателей» включает в себя следующие домены:

['onclickads.net', 'gettraff.com', 'tralfslab.ru', 'trafflabos.ru', 'trafficserving.com', 'mxttrf.com', 'cdn.staticwebdom.com', 'statsmobi.com', 'smaclick.com', 'openx.net', 'news.smi2.ru', 'pagead2.googlesyndication.com', 'content.adspynet.com', 'betweendigital.com', 'code.d-agency.net', 'js.smi2.ru', 'xwell.ru', 'admail.am', 'switch.d-agency.net', 'doubleverify.com', 'tpc.googlesyndication.com', 'redir.adap.tv', 'dtm.advertising.com', 'pagead2.googlesyndication.com']На сервер злоумышленников Trojan.BPLug.1041 отправляет сведения о других расширениях Chrome, установленных на инфицированном компьютере, и ID пользователя. При этом сервер может указать троянцу, какие расширения следует отключить. Ответ управляющего сервера может иметь следующую структуру:

config<!><!><!>page_insert_script<!><!><!>page_run_script<!><!><!>page_onmessage_script<!><!><!>back_background_script<!><!><!>back_onmessage_script<!><!><!>back_handle_response_scriptЗа отображение рекламы отвечает отдельная функция, с помощью которой троянец анализирует содержимое открытой пользователем веб-страницы. Если ее контекст включает порнографическое содержимое, Trojan.BPLug.1041 загружает рекламу соответствующей тематики из двух отдельных сетей. Кроме того, данное расширение содержит список сайтов, на которых троянец не показывает рекламу:

['govweb.ru', 'fsb.ru', 'gov.ru', 'government.ru', 'mos.ru', 'gosuslugi.ru', 'gks.ru', 'vk.com', 'google.ru', 'youtube.com', 'google.com.ua', 'ru.wikipedia.org', 'yandex.ru', 'google.by', 'google.com', 'market.yandex.ru', 'mail.google.com', 'images.yandex.ru', 'avito.ru', 'pikabu.ru', 'mail.ru', 'instagram.com', 'facebook.com', 'steamcommunity.com', '2ch.hk', 'yandex.ua', 'habrahabr.ru', 'ok.ru', 'odnoklassniki.ru', 'en.wikipedia.org/wiki/Main_Page', 'sberbank.ru', 'mvd.ru', 'ya.ru', 'mail.yandex.ru', 'mail.rambler.ru', 'rambler.ru', 'booking.com', 'marketgid.com', 'qiwi.com', 'qiwi.ru', 'kak-nauchitsia.ru', 'news.tut.by', 'superjob.ru', 'vihrov.blogstop.com']Если пользователь авторизовался в «Одноклассники», Trojan.BPLug.1041 пытается предоставить определенному приложению доступ к API этой социальной сети от имени жертвы путем авторизации по протоколу OAuth. При этом в процессе авторизации запрашиваются привилегии на изменение статуса, просмотр, редактирование, загрузку фотографий, просмотр и отправку сообщений от имени пользователя, а также некоторые другие.

В интернет-магазине расширений Google Chrome были замечены еще три расширения с именем «Щит безопасности KIS», созданных одним и тем же автором, однако функционал двух других сводится к загрузке скрипта с управляющего сервера:

- f347dc275dcc6acee1f658bed64f8ea4908c0ac5 (crx) - extension_id dogojpdglbhldjonllhpghgalomnljgo

- 50d8466b72d06ae6086489ceefbe295e14f7b8ab (crx) - extension_id hglilpokbpmhgcgmlgkdchepkbdefkaj

- 95dafb355559fce5249d7cc419ba80565d719e23 (crx) - extension_id mebffcdicpfbajjjgiconipfgomhoido